漏洞综述

■ 漏洞背景

Node.js 是一个开源和跨平台的 JavaScript 运行时环境,简单的说 Node.js 就是运行在服务端的 JavaScript。Node.js 是一个事件驱动 I/O 服务端 JavaScript 环境,基于 Google 的 V8 引擎,V8 引擎执行 Javascript 的速度非常快,性能非常好。近日,新华三攻防实验室威胁预警团队监测到Nodejs官方发布了安全公告,修复了Nodejs中的一个dll劫持漏洞(CVE-2022-32223)。恶意攻击者可以利用该漏洞向Nodejs中注入恶意dll文件,从而能够执行任意命令。由于该漏洞影响范围极大,新华三攻防实验室建议受影响用户尽快安装更新补丁,以免受到影响。

■ 漏洞原理

该漏洞是由于安装了OpenSSL并且FilesSSLopenssl.cnf 存在的情况下,node.exe在执行某些命令时,会尝试通过Windows中的dll搜索顺序来搜索某些dll文件。恶意攻击者通过编译带有恶意命令的dll文件,且在系统查找到正确的dll文件之前查找到了恶意dll文件,就会调用该恶意dll文件,从而执行任意命令。

■ 漏洞复现

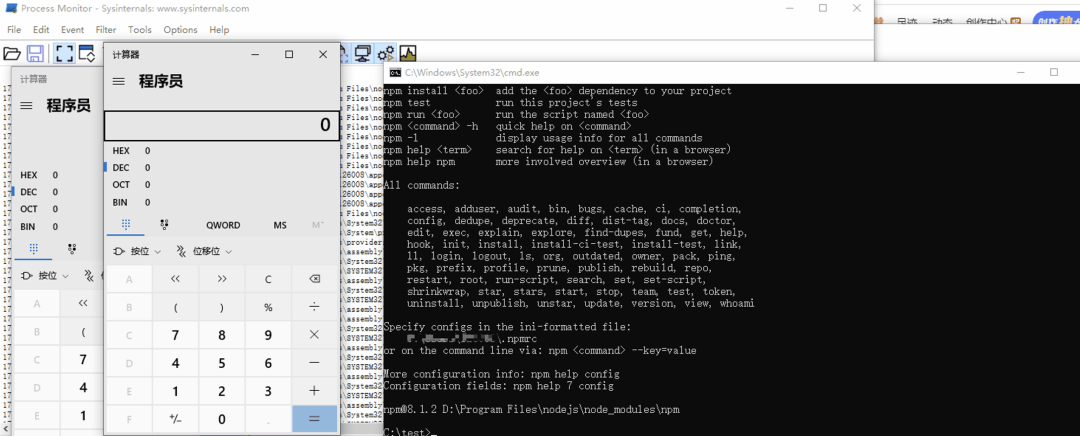

安装openssl和受漏洞影响的node.js,编译生成带有恶意命令的dll文件,执行node命令,成功执行命令

■ 影响范围

Node.js < 14.20.0

16.0.0 <= Node.js < 16.16.0

17.0.0 <= Node.js < 18.5.0

漏洞等级:中危

处置方法

■ 官方补丁

目前官方已发布更新补丁,请受影响用户及时安装更新补丁,官方链接:

https://nodejs.org/en/download/

参考链接

https://blog.aquasec.com/cve-2022-32223-dll-hijacking

文章评论