点击蓝字关注我们

2022.6.11-6.17

全球情报资讯

“

1

恶意软件

-

PureCrypter加载器分发远程访问木马和信息窃取器

-

Hydra恶意软件通过Play商店分发

-

Syslogk新型Linux rootkit恶意软件分析

-

Panchan:针对 Linux 服务器的P2P僵尸网络

-

MaliBot:在野发现的新 Android 银行木马

-

Hermit:复杂的 Android 间谍软件

“

2

勒索专题

-

LV勒索软件团伙攻击美国科德角交通局

-

HelloXD勒索软件家族深入分析报告

-

BlackCat勒索团伙创建网站,供受害者查询被盗数据

-

RansomHouse勒索团伙攻击非洲最大连锁超市

“

3

恶意活动

-

警惕!针对聚合支付商户的定向网络盗刷

-

Bumblebee恶意软件通过电子邮件在韩国传播

-

网络钓鱼活动传播Ursnif木马

-

MakeMoney恶意广告活动安装虚假Firefox更新

-

黑客利用Telerik漏洞部署 Cobalt Strike

“

4

攻击团伙

-

8220团伙利用Confluence漏洞进行加密挖矿

“

5

高级威胁情报

-

游走于中东的魅影--APT组织AridViper近期攻击活动分析

-

伊朗Phosphorus组织攻击以色列和美国前高级官员

-

Sandworm组织利用 Follina 漏洞攻击乌克兰实体

-

Lyceum APT组织利用新的 DNS 后门攻击能源部门

-

SideWinder利用Google Play传播的恶意Android软件分析

-

Kimsuky组织针对韩国的鱼叉攻击活动分析

恶意软件威胁情报

1.PureCrypter加载器分发远程访问木马和信息窃取器

PureCrypter 是一款功能齐全的加载器,至少从 2021 年 3 月起开始对外出售。加载程序是使用 SmartAssembly 混淆的 .NET 可执行文件,并利用压缩、加密和混淆来规避防病毒软件产品。该恶意软件分发各种远程访问木马和信息窃取程序,包括Agent Tesla、Arkei、AsyncRAT、AZORult、DarkCrystal RAT (DCRat)、LokiBot、NanoCore、RedLine Stealer、Remcos、Snake Keylogger和Warzone RAT。

https://ti.dbappsecurity.com.cn/info/3543

2.Hydra恶意软件通过Play商店分发

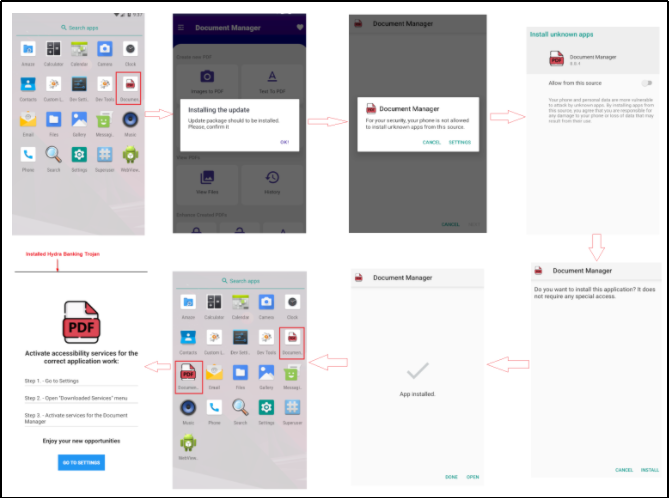

Play商店正分发Android恶意软件变种,变种充当恶意下载器并下载 Hydra 银行木马。Hydra Android银行木马于2019年初被发现,目前伪装成 Document Manager 应用程序,并在短时间内获得了超过 10,000 次下载。恶意软件安装后的执行流程如下:

1.应用程序已安装

2.受害者被提示一个虚假的更新对话框

3.应用程序请求允许从未知来源下载更多应用程序

4.恶意应用程序已下载

5.应用程序提示受害者访问无障碍服务

https://ti.dbappsecurity.com.cn/info/3539

3.Syslogk新型Linux rootkit恶意软件分析

“Syslogk”是一种新的 Linux rootkit 恶意软件,被用于隐藏恶意进程。Syslogk可以将其模块强制加载到 Linux 内核(支持 3.x 版本),隐藏目录和网络流量,并最终加载一个名为“Rekoobe”的Linux后门。Syslogk目前处于早期开发阶段,但考虑到其隐蔽性,开发者后续可能会继续推出新的和改进的版本。

https://ti.dbappsecurity.com.cn/info/3537

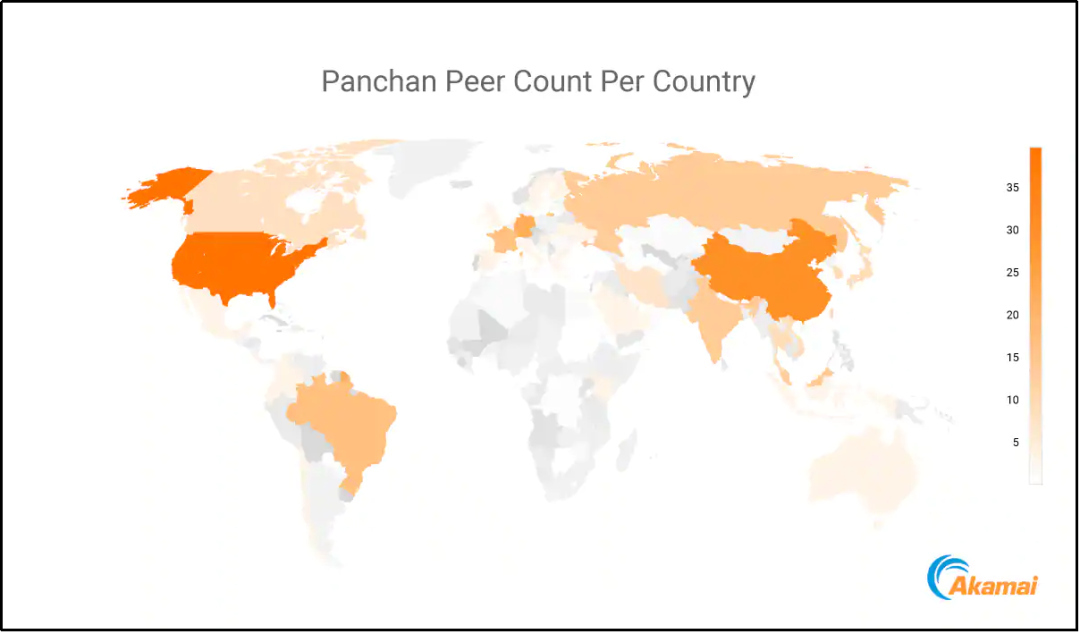

4.Panchan:针对 Linux 服务器的P2P僵尸网络

Panchan是一种新的P2P僵尸网络,于2022年3月出现,针对教育部门的 Linux 服务器以挖掘加密货币。Panchan 是用 Golang 编写的,具有 SSH 蠕虫功能,如字典攻击和 SSH 密钥滥用。Panchan同时具有强大的规避检测的能力。根据恶意软件的活动和受害者地理位置、管理面板语言以及攻击者的 Discord 用户活动,研究人员认为攻击者是日本人。

https://ti.dbappsecurity.com.cn/info/3549

5.MaliBot:在野发现的新 Android 银行木马

MaliBot是一种新的 Android 恶意软件,针对西班牙和意大利的网上银行和加密货币钱包客户。MaliBot可以窃取凭据和 cookie,绕过多因素身份验证 (MFA) 代码,并滥用 Android 的辅助功能服务来监控受害者的设备屏幕。MaliBot 的分发是通过将受害者吸引到欺诈性网站并诱骗其下载恶意软件,或直接发送 SMS 网络钓鱼消息(smishing)来执行的。研究人员认为,MaliBot是对 SOVA 恶意软件的修改版本。

https://ti.dbappsecurity.com.cn/info/3553

6.Hermit:复杂的 Android 间谍软件

研究人员分析了一个复杂的 Android 间谍软件“Hermit”,这是疑似由意大利供应商 RCS Lab SpA 和 Tykelab Srl 开发的第一个公开识别的移动间谍软件。Hermit采用模块化架构,支持 25 个模块,每个模块都具有独特的功能,可以利用 root 设备、拨打和重定向呼叫、录制音频和截屏,以及收集通话记录、联系人、消息、浏览器数据、照片、设备位置等信息。Hermit曾在2019年被意大利当局使用,目前被哈萨克斯坦政府用来针对该国境内的实体。

https://ti.dbappsecurity.com.cn/info/3551

勒索专题

1.LV勒索软件团伙攻击美国科德角交通局

在阵亡将士纪念日的周末,美国科德角交通局的服务器和通信系统遭到了勒索软件攻击。科德角交通局表示,为了应对这次攻击,专业IT团队将立即采取措施,以确保固定路线和Dial-a-Ride交通服务正常运行。LV勒索软件组织声称对此次攻击负责,并泄露了一些被盗数据。

https://ti.dbappsecurity.com.cn/info/3542

2.HelloXD勒索软件家族深入分析报告

HelloXD于2021年11月出现,是一个执行双重勒索攻击的勒索软件家族。近日,研究人员观察到影响Windows和Linux系统的多种变种,在深入分析后,研究人员发现HelloXD样本包含与泄露的Babuk/Babyk源代码非常相似的核心功能。其中一个样本还部署了 MicroBackdoor开源后门,允许攻击者浏览文件系统、上传和下载文件、执行命令并将自身从系统中删除。这样做可能是为了监控勒索软件的进程并在受感染的系统中保持额外的立足点。分析发现,HelloXD勒索软件很可能是由名为x4k的攻击者开发的。

https://ti.dbappsecurity.com.cn/info/3534

3.BlackCat勒索团伙创建网站,供受害者查询被盗数据

近日,BlackCat勒索软件团伙创建了一个专门的网站,供受害者的客户和员工查询他们的数据是否在攻击中被盗,从而增加受害者支付赎金的可能。

https://ti.dbappsecurity.com.cn/info/3548

4.RansomHouse勒索团伙攻击非洲最大连锁超市

非洲最大的连锁超市Shoprite Holdings遭到勒索软件攻击,RansomHouse勒索软件团伙声称对此次攻击负责,并发布了一份声称在攻击期间窃取的 600GB 数据的证据样本。泄露的数据包括姓名和身份证号码,但没有财务信息或银行帐号。

https://ti.dbappsecurity.com.cn/info/3550

恶意活动威胁情报

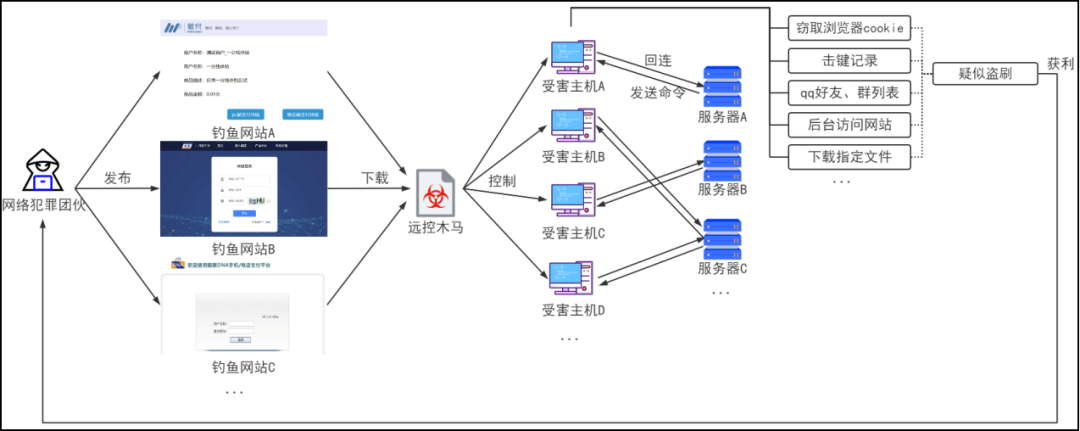

1.警惕!针对聚合支付商户的定向网络盗刷

安恒信息中央研究院猎影实验室持续跟进一起由黑产团伙(安恒信息内部追踪代号“GRP-LY-1001”)伪装聚合支付平台定向投递恶意木马进行网络盗刷获利的活动。目前该黑产活动仍在持续进行,各相关聚合支付接入商户需提高安全警惕,提升员工安全意识,不随意打开来历不明的链接或文件,在进行网页支付前检查网站是否属于官方网址。同时可在企业侧部署相关安全检测防护产品。目前安恒信息相关产品已支持对该组织的作案行为检测。

该团伙类似活动已存在一段时间,至少可追溯到2021年年中。分析观察到其主要活动形式为通过社工等手段投送伪装为支付平台的钓鱼链接,诱导下载伪装为“安全控件”、“支付密钥”等程序的恶意木马,受害人执行中招后恶意程序自动收集信息(包括浏览器缓存、QQ号QQ好友QQ群组信息、击键记录信息等PC中关键信息),后续该团伙根据获得信息通过一定手法进行盗刷获利。

https://mp.weixin.qq.com/s/haZ6pNrIcikkavsrJifMsg

2.Bumblebee恶意软件通过电子邮件在韩国传播

Bumblebee下载器正在通过网络钓鱼电子邮件作为 ISO 文件在韩国分发,该 ISO 文件包含一个快捷方式文件和一个恶意 dll 文件。文件伪装成发票或请求相关的文件名,邮件附件中的压缩文件所需的密码显示在邮件正文中。执行 ISO 文件时,会在 DVD 驱动器中创建 lnk 文件和 dll 文件。dll 文件是一个实际执行恶意操作并设置了隐藏属性的文件。最近确认的ISO文件中存在变更部分,除了lnk文件和dll文件外,还增加了一个bat文件。

https://ti.dbappsecurity.com.cn/info/3540

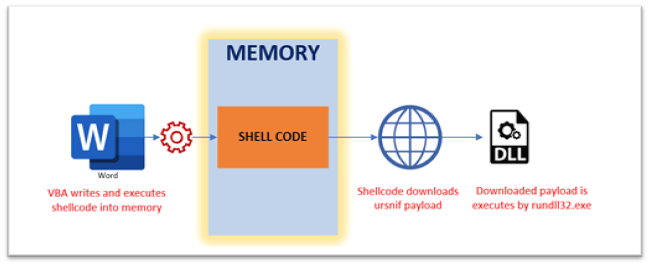

3.网络钓鱼活动传播Ursnif木马

Ursnif 是一种高危木马,旨在记录各种敏感信息,它通常会归档这些敏感数据并将其发送回命令和控制服务器。在最近的垃圾邮件活动中,攻击者正在使用恶意文字文档来传播Ursnif 木马。最初的攻击媒介是带有 Microsoft Word 文档附件的网络钓鱼电子邮件,打开文档后,VBA 执行恶意 shellcode,Shellcode 下载远程有效负载 Ursnif,并调用 rundll32.exe 来执行Ursnif。

https://ti.dbappsecurity.com.cn/info/3538

4.MakeMoney恶意广告活动安装虚假Firefox更新

近日,研究人员发现了一个新的恶意广告活动,活动会安装虚假的Firefox更新。更新中包含几个脚本,可用于下载加密的有效载荷。初始可执行文件包含一个加载程序,该加载程序检索一段被检测为BrowserAssistant的广告软件。恶意广告基础设施与自2019年底以来许多恶意活动中使用的基础设施基本相同,且一些服务器使用了MakeMoney主题。

https://ti.dbappsecurity.com.cn/info/3533

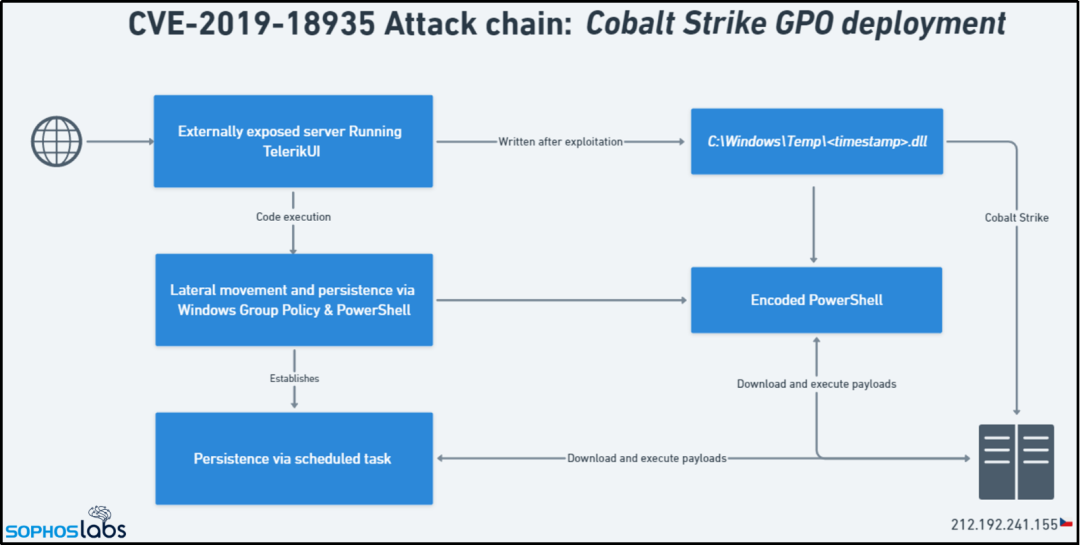

5.黑客利用Telerik漏洞部署 Cobalt Strike

一个未知的攻击者一直在利用 Telerik UI Web 应用程序框架中的漏洞来控制 Web 服务器,安装 Cobalt Strike 信标和其他恶意软件。攻击者利用的漏洞为CVE-2019-18935,是一个反序列化漏洞。在执行 Cobalt Strike 有效载荷后,攻击者随后运行 Base64 编码的 PowerShell 命令,从 C2 服务器下载并运行其他恶意软件,包括XMRig Miner挖矿程序。此次活动中的策略与Blue Mockingbird攻击者在两年前的一系列攻击活动中使用的策略非常相似。

https://ti.dbappsecurity.com.cn/info/3551

攻击团伙威胁情报

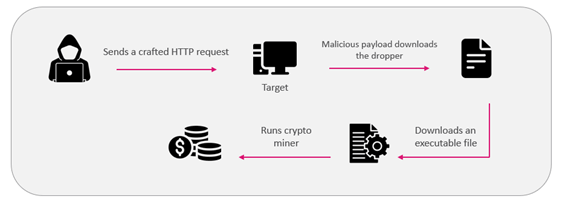

1.8220团伙利用Confluence漏洞进行加密挖矿

8220加密挖矿组织正利用 Atlassian Confluence 服务器中最近披露的远程代码执行漏洞在易受攻击的服务器上安装矿工。该漏洞被追踪为 CVE-2022-26134,在 5 月底被发现,供应商于2022 年 6 月 3 日发布了修复程序。攻击者通过向受害者发送精心设计的 HTTP 请求来利用 CVE-2022-26134,并释放base64 编码的有效负载。接下来,payload 会获取可执行文件、Linux 上的恶意软件 dropper 脚本和 Windows 上的子进程生成器。这两种情况都旨在建立持久性,卸载所有正在运行的代理,然后激活矿工。

https://ti.dbappsecurity.com.cn/info/3535

高级威胁情报

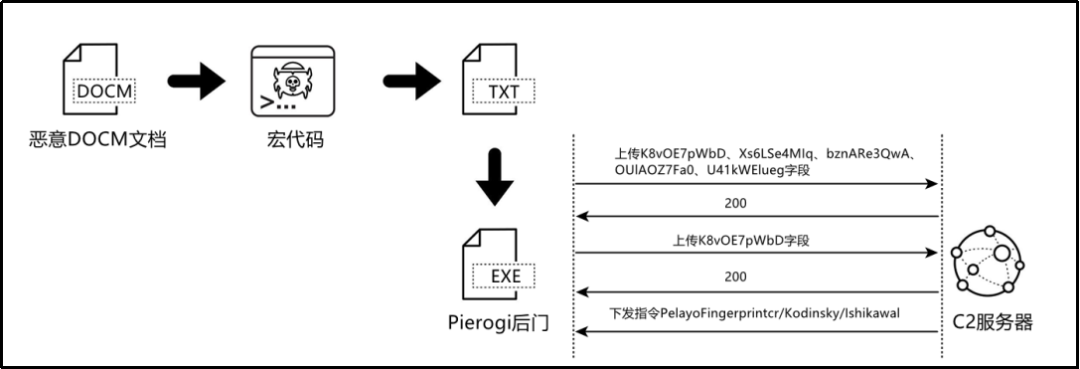

1.游走于中东的魅影--APT组织AridViper近期攻击活动分析

安恒信息中央研究院猎影实验室追踪到一起针对中东地区的网络间谍活动,经研究,此次活动与之前的攻击攻击活动存在许多相似之处,因此背后的攻击组织被归因为Gaza Cybergang Group2:AridViper。在本次攻击活动中,Gaza Cybergang Group2(AridViper)以“法塔赫运动和巴勒斯坦事业的未来”话题为诱饵再次针对巴勒斯坦地区目标进行网络钓鱼活动攻击。在深度跟踪此次活动后得到如下发现:

1.在宏代码方面,样本未使用Download URL进行下一阶段负载下载,而是将数据流以字符串形式存储在宏代码中,随后释放在本地;

2.流量特征方面,该组织弃用了过去以明文命名数据包字段的做法,转而使用随机字符替代;

3.后续负载疑似为Pierogi Backdoor的C++版本,该版本中用到了开源CURL框架进行通信,以及开源的Nlohmann对C2服务器返回的json数据进行解析 。

https://mp.weixin.qq.com/s/WBCGGLog3IwJhXZmbjxoTQ

2.伊朗Phosphorus组织攻击以色列和美国前高级官员

6月14日,研究人员揭露了最近在伊朗开展的针对前以色列官员、高级军事人员、研究机构研究员、智囊团和以色列公民的鱼叉式网络钓鱼行动。攻击者使用了一个虚假的缩短网址 Litby[.]us来伪装网络钓鱼链接,并利用合法的身份验证服务validation.com来盗取身份证件。研究人员将此次网络钓鱼活动与伊朗 APT 组织Phosphorus(又名APT35、Charming Kitten)联系起来。

https://ti.dbappsecurity.com.cn/info/3545

3.Sandworm组织利用 Follina 漏洞攻击乌克兰实体

乌克兰计算机应急响应小组(CERT-UA)警告称,俄罗斯Sandworm APT组织可能正在利用Follina漏洞针对乌克兰的媒体机构发起攻击,包括广播电台和报纸。该漏洞是影响Microsoft Windows支持诊断工具(MSDT)的RCE漏洞,目前被跟踪为CVE-2022-30190。恶意电子邮件的主题是“交互式地图链接列表”,并带有一个同名的 .DOCX 附件。打开文件时,JavaScript 代码会执行以获取名为“2.txt”的有效负载。

https://ti.dbappsecurity.com.cn/info/3544

4.Lyceum APT组织利用新的 DNS 后门攻击能源部门

伊朗Lyceum APT黑客组织使用新的基于.NET的DNS后门,针对能源和电信行业的公司展开攻击。Lyceum又名Hexane或Spilrin,此前曾使用DNS隧道后门攻击中东通信服务提供商。最近,研究人员披露了一种新的基于DIG.NET开源工具的DNS后门,用于执行“DNS劫持”攻击、执行命令、释放更多有效载荷并窃取数据。

https://ti.dbappsecurity.com.cn/info/3536

5.SideWinder利用Google Play传播的恶意Android软件分析

响尾蛇(SideWinder)是疑似具有南亚背景的APT组织,其攻击活动最早可追溯到2012年。研究人员捕获到一批疑似SideWinder组织Android端攻击样本。此次捕获的样本主要针对南亚地区开展攻击活动,国内用户不受其影响。攻击活动有如下特点:

1. 样本托管在Google Play商店,伪装成Secure VPN(VPN加密通信软件)、Supereme Allah、Z Cleaner(手机清理软件)、Secure browser(浏览器软件),安装人数超过1K+。

2. C2地址隐蔽性增强,包括硬编码在样本中、加密保存在google play安装链接参数中、通过firebase后台下发C2。

https://ti.dbappsecurity.com.cn/info/3541

6.Kimsuky组织针对韩国的鱼叉攻击活动分析

Kimsuky近期使用了多个诱饵话题进行攻击,例如“第20届脱北者咨询委员会意见收集“、”文化体育观光部韩国政策广播院节目邀请“等话题。在此攻击活动中,攻击者使用带恶意ole对象的hwp文件进行鱼叉攻击,当受害者点击执行诱饵文件之后,将会展示一个提示内容,诱导用户进行交互,以达到执行恶意载荷的目的。此次Kimsuky的攻击活动具有以下特点:

1. 通过执行hwp文档中的OLE对象,将shellcode注入正常程序来执行后续操作;

2. Kimsuky组织拓宽武器库,使用MSF生成Shellcode;

3. 后续载荷均未落地,以无文件运行方式躲避杀软查杀;

https://ti.dbappsecurity.com.cn/info/3556

安恒安全数据部, 下设猎影实验室、零壹实验室、析安实验室和回声实验室,团队以数据分析与技术研究为核心,致力于数据驱动安全创造用户价值。

猎影实验室

高级威胁研究团队,专注于APT攻击发现、分析、检测、溯源、防御等研究,以及积累了海量的IoC情报数据。

安恒威胁分析平台, 分析安全威胁数据、多源情报数据,跟踪APT事件,为客户提升区域安全态势感知、 未知威胁检测、威胁溯源分析、主动防御等场景。

文章评论