2021.08.26~09.02

攻击团伙情报

-

Operation OceanStorm:隐匿在深海巨渊下的邪恶莲花

-

透明部落近期攻击活动关联分析与预警

-

FIN8组织使用Sardonic新后门攻击美国金融机构

攻击行动或事件情报

-

疑似俄语攻击者利用COVID-19疫苗诱饵针对中东地区的攻击

-

利用招聘信息针对中东地区的攻击活动

-

钓鱼活动中广泛使用的开放重定向器链接技术

恶意代码情报

-

终章:Mozi僵尸网络的前世今生

-

Mirai变体针对受WebSVN命令行注入漏洞影响设备

-

勒索软件Hive攻击模式细节披露

-

LockFile勒索软件新功能可绕过检测

漏洞情报

-

Exchange中ProxyToken新漏洞可导致邮件泄露

攻击团伙情报

Operation OceanStorm:隐匿在深海巨渊下的邪恶莲花

披露时间:2021年09月30日

情报来源:https://mp.weixin.qq.com/s/dGW0FrbZZ5UA6KuuZB8J_g

相关信息:

海莲花(OceanLotus)是一个据称东南亚背景的APT组织。该组织最早于2015年5月被天眼实验室披露并命名,其攻击活动最早可追溯到2012 年4月,攻击目标包括人权代表、异见人士、媒体、银行、海事机构、海域建设部门、科研院所和航运企业,后扩展到几乎所有重要的组织机构,受害区域涉及东亚、东南亚、欧洲等地区,持续活跃至今。

本文内容是对海莲花组织在过去一段时间内攻击手法做一个粗略的回顾,不讨论受害单位,报告中涉及的恶意域名均已无法访问。

从2020年中开始海莲花组织逐渐放弃了基于鱼叉邮件的投递方式,开始通过渗透的手段对高价值目标进行攻击活动,经过长时间的跟踪挖掘,发现该组织在入侵和横向移动过程中具备使用0day/Nday漏洞的能力。

透明部落组织近期攻击活动关联分析与预警

披露时间:2021年09月01日

情报来源:https://mp.weixin.qq.com/s/xUM2x89GuB8uP6otN612Fg

相关信息:

近日360高级威胁研究分析中心在日常情报挖掘中发现并捕获到了透明部落攻击印度的文档,恶意文档最终释放CrimsonRAT。

与此同时,研究人员还监控到了疑似Gorgon Group利用Netwire对印度的攻击行动,该组织由疑似巴基斯坦或与巴基斯坦有其他联系的成员组成。该组织一直有针对性的攻击英国、西班牙、俄罗斯和美国。Gorgon也曾经被怀疑与Transparent Tribe有关联,并可能负责Aggah活动。

FIN8使用Sardonic新后门攻击美国金融机构

披露时间:2021年08月25日

情报来源:https://www.bitdefender.com/blog/labs/fin8-threat-actor-spotted-once-again-with-new-sardonic-backdoor/

相关信息:

FIN8是一个以经济为动机的威胁组织,通常以金融、零售、酒店等行业为目标。近日,Bitdefender的研究人员在FIN8针对美国金融机构发起的攻击中,发现了该组织使用的新后门组件,并将其命名为“Sardonic”。Sardonic后门功能强大,可以在受感染的机器上建立持久性,具有获取系统信息、执行任意命令以及加载和执行附加插件的功能。甚至可以帮助攻击者在不更新组件的情况下利用新的恶意软件。

FIN8正在继续加强其能力和恶意软件交付基础设施。作为针对金融行业的威胁组织,FIN8会花很长时间来改进工具和策略,以避免在攻陷可行目标之前被发现。研究人员相信这个后门项目仍在开发中,后续可能会有更多更新。

攻击行动或事件情报

疑似俄语攻击者利用COVID-19疫苗诱饵针对中东地区的攻击

披露时间:2021年09月01日

情报来源:https://mp.weixin.qq.com/s/ueeSVU9N3C2Sc9Wrgu9O3Q

相关信息:

近日,奇安信威胁情报中心在日常威胁狩猎中已检测到多起以新冠疫苗为主题的攻击活动。攻击者大多使用投递邮件的方式,向用户发送恶意构造的诱饵文件欺骗用户点击,恶意文件类型多种多样,其中包括但不限于EXE、MS Office 宏文档、漏洞文档、LNK文件、VBS 脚本、PowerShell 脚本等。本文将对其中一起疑似具有俄语背景的未知团伙以

此次攻击活动的初始利用样本为ZIP 文件,其中内嵌了一个伪装成PDF的恶意LNK文件和两个用于迷惑用户的正常文档。该LNK文件执行后会调用执行Powershell 指令下载后续payload,即jquery.ps1。该脚本的主要功能是解码并在内存中加载一段Shellcode。Shellcode运行后,代码会动态获取VirtualAlloc的函数地址并重新分配内存空间加载最终阶段的恶意组件。恶意组件由C#编译,程序在载入该模块之前会加载mscoree.dll模块部署C#的运行环境。环境部署成功之后将会加载该C#组件,实现对受害者主机的远程控制。

近期利用招聘信息针对中东地区的攻击活动

披露时间:2021年08月26日

情报来源:https://mp.weixin.qq.com/s/T-6yiw_wrXlKWoiHbdp-hA

相关信息:

360高级威胁研究人员在日常情报挖掘中发现并捕获到了疑似针对中东地区的恶意文档攻击。诱饵文档引诱用户点击打开后,通过宏代码运行释放BAT、VBS文件,下载AUTOIT下载器,下载器最终释放简易RAT,获取用户屏幕截图、机器文档以及用户信息等。

捕获到的文档利用招聘、工作职位相关主题作为诱饵,诱使用户点击宏代码。宏代码运行后,会将BAT文件释放到Windows的启动目录。BAT文件内部是一段VBS代码,这段代码经过了简单的字符串混淆。最终的功能是下载AUTOIT下载器,AUTOIT会下载后续RAT并运行。

本次攻击使用的RAT基于.NET,虽然开发比较简单,但是功能已经十分完善。该RAT会获取用户系统的相关信息,随后启动网络通信,远程控制目标机器。

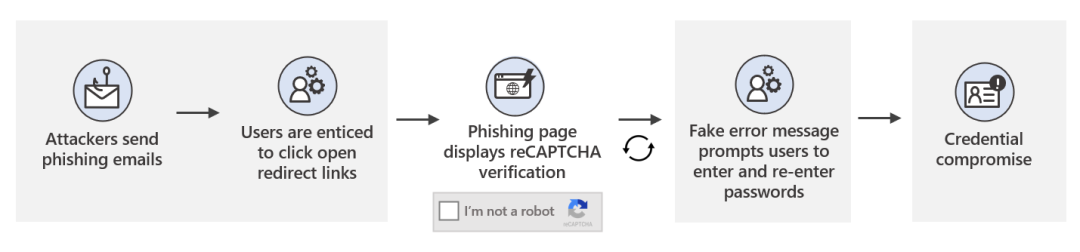

钓鱼活动中广泛使用的开放重定向器链接技术

披露时间:2021年08月26日

情报来源:https://www.microsoft.com/security/blog/2021/08/26/widespread-credential-phishing-campaign-abuses-open-redirector-links/

相关信息:

近期,微软的安全研究团队披露了他们在追踪网络钓鱼事件时发现的一项有趣的技术,即开放重定向器链接。研究人员称,该活动利用电子邮件通信中的开放重定向链接作为载体,诱使用户访问恶意网站,同时绕过安全检测软件。攻击者会尝试将链接与他们精心准备的诱饵相结合,当受害者收到并点击诱饵附件之后,将会被重定向到一个CAPTCHA验证页面,攻击者通过还页面取得受害目标的信任并借此规避沙箱,当验证页面通过之后,受害者将会访问由攻击者构建的虚拟登录页面输入账号密码导致凭据泄露。

和历史的钓鱼邮件类似,受害者收到邮件并打开附件中的文档之后,文档会显示一个看起来合法的页面,并且文档中嵌入了一个包含外链的按钮,只有该按钮是可交互的,但与以前的钓鱼活动不同的是,此类攻击中外链的地址是合法地址,这使得此类恶意邮件更难被检测,增加了攻击成功率。微软表示它已经发现了至少350个网络钓鱼URL,并且它们均使用了令人信服的诱饵和精心设计的检测绕过技术。这不仅显示了此次攻击的规模,还表明了攻击者巨大的投入。

恶意代码情报

终章:Mozi僵尸网络的前世今生

披露时间:2021年08月27日

情报来源:https://blog.netlab.360.com/the_death_of_mozi_cn/

相关信息:

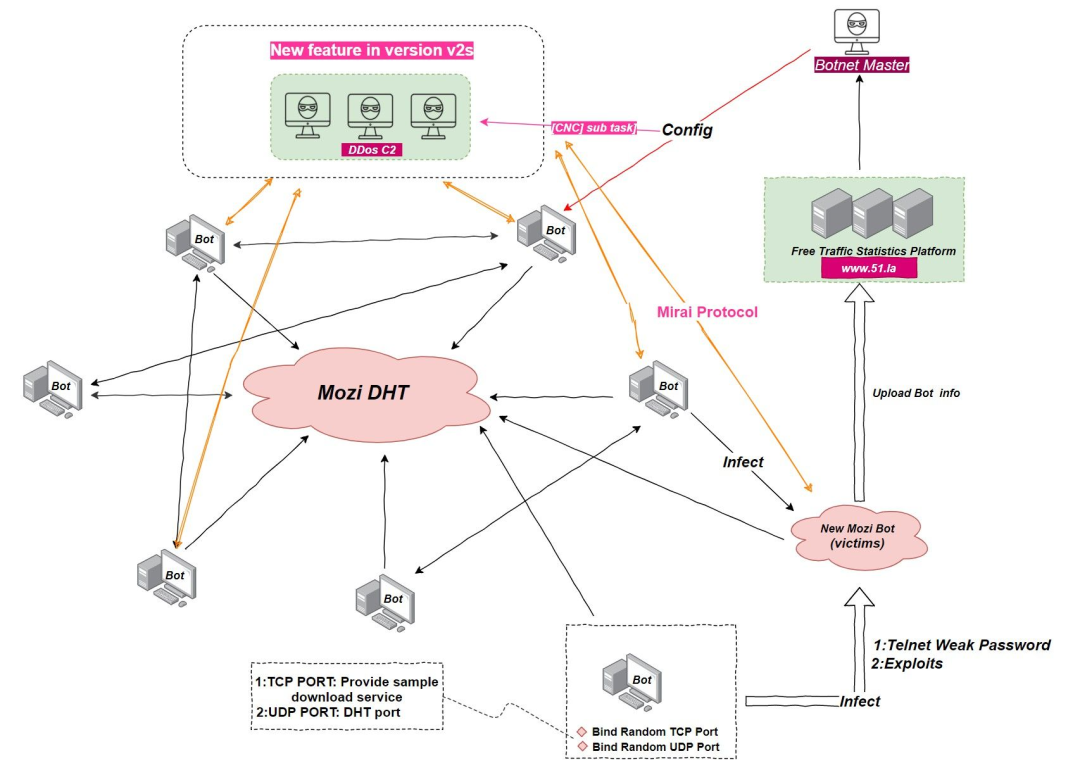

360netlab于8月30日披露了他们对Mozi僵尸网络的最后一篇分析文章,这距离他们2019年首次披露Mozi已经过去了将近两年的时间。这两年里,Mozi从一个小规模的僵尸网络发展为了一个健硕、并且在IOT领域占比极高的僵尸网络。

Mozi使用了P2P的网络结构,这使得它非常健壮,在P2P的网络结构下,即使一些节点宕机了,整个僵尸网络依旧会继续运行。这也是为什么Mozi作者已经落网,但是Mozi还在传播的重要原因。在本文中,360netlab针对Mozi Bot的节点、功能和未来更新进行了详细的分析和解答以结束对Mozi Bot的追踪和跟进。

Mirai变体针对WebSVN命令行注入漏洞设备

披露时间:2021年08月30日

情报来源:https://unit42.paloaltonetworks.com/cve-2021-32305-websvn/

相关信息:

Palo Alto观察到利用最近公开的影响WebSVN的命令行注入漏洞(CVE-2021-32305)的攻击行为。该漏洞于2021年5月被发现并修补,接着相关poc就被释出。在一周内,也就是2021年6月26日,攻击者利用该漏洞开发了Mirai DDoS恶意软件的变体。

攻击者使用命令行注入下载shell脚本,该脚本将用恶意软件感染系统。在利用此类型的Web漏洞时,攻击者可能不知道有关目标环境的某些重要详细信息。这些详细信息包括Web服务器正在运行的操作系统和处理器架构。为了解决这一问题,攻击者提供了12种不同架构的恶意Linux二进制文件,采取暴力方法,使用脚本下载并尝试每个可能的二进制文件。

成功在目标环境上部署的恶意软件被用来执行DDoS攻击,并且它与Mirai僵尸网络家族共享部分代码。为了减小可执行文件的大小,每个文件都用打包程序UPX的修改版本进行压缩。此外,恶意软件通过静态链接其所有依赖项并直接在代码中进行系统调用来实现可移植性。执行恶意软件后,它会不断尝试通过666端口连接到其C2服务器。一旦建立连接,它就会使用定制的TCP协议进行通信。它首先把目标环境的架构发送给C2,然后等待攻击中的命令。

勒索软件Hive攻击模式细节披露

披露时间:2021年08月27日

情报来源:https://www.documentcloud.org/documents/21049431-fbi-flash-hive-ransomware-iocs

相关信息:

联邦调查局(FBI)近期披露了一些与勒索软件Hive相关的技术数据和IOC。Hive是一款能够加密数据的勒索软件,因其最近针对Memorial Health System的攻击引起了公众的注意。

根据FBI公布的文件,最初于2021年6月被发现的勒索软件Hive具有以下特点:它可以通过钓鱼邮件和远程桌面协议(RDP)传播的恶意文件分发;黑客获得初始访问权限后,可以在网络上横向移动;加密进程启动前会先窃取文件,以便在被拒付赎金时以数据泄露来威胁用户;攻击者通过搜索与信息复制、备份和安全解决方案(例如Windows Defender)相关的进程,使它们失效,从而保证加密顺利执行;部署hive.bat脚本:它会删除Hive的可执行文件,然后将其自身删除;部署shadow.bat脚本以删除备份文件、卷影副本和系统快照;文件共享服务也是Hive的一部分。

LockFile勒索软件新功能可绕过检测

披露时间:2021年08月27日

情报来源:https://news.sophos.com/en-us/2021/08/27/lockfile-ransomwares-box-of-tricks-intermittent-encryption-and-evasion/

相关信息:

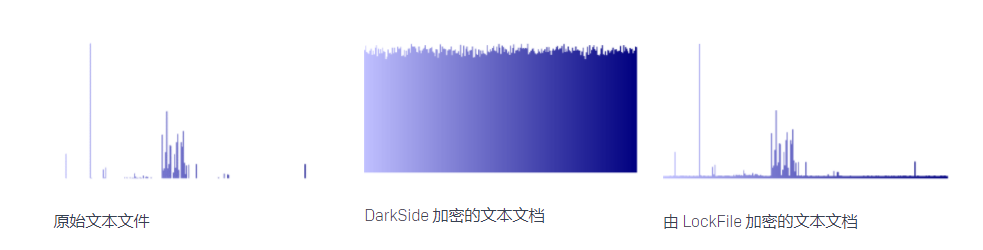

Sophos研究团队于8月28日左右称发现勒索软件LockFile加入了一种称为“间歇性加密”的新技术,用来绕过检测。研究人员称,勒索软件运营商通常使用部分加密的方法来加速加密过程,如BlackMatter、DarkSide和LockBit 2.0等。但LockFile不加密前几个块,而是每隔16个字节加密一个文档。这使文件仍然部分可读,并且从统计上看起来像原始文件。利用这个方式可以绕过使用统计分析来检测加密活动的勒索软件保护程序。

漏洞相关

Exchange中ProxyToken漏洞可导致邮件泄露

披露时间:2021年08月30日

情报来源:https://www.zerodayinitiative.com/blog/2021/8/30/proxytoken-an-authentication-bypass-in-microsoft-exchange-server

相关信息:

影响Microsoft Exchange Server的严重漏洞“ProxyToken”的详细技术信息已公开,借助该漏洞能够跳过身份验证从目标帐户访问电子邮件。攻击者可以通过巧尽心思构建对ExchangeControlPanel (ECP)应用程序中的Web服务的请求来利用该漏洞,并从受害者的收件箱中窃取邮件。

记录为CVE-2021-33766的漏洞ProxyToken允许攻击者访问用户邮箱的配置选项,来定义电子邮件转发规则。因此,发送给目标用户的电子邮件也可以转发到攻击者控制的帐户。

该漏洞是由越南邮电集团信息安全中心研究员LeXuanTuyen发现的,并于3月通过ZeroDayInitiative报告。他发现Microsoft Exchange的前端站点在很大程度上只是充当了后端站点的代理,用于向后端站点传递身份验证请求。在Delegated Authentication功能激活时,前端将需要身份验证的请求转发到后端,后端通过SecurityToken来验证。当“/ecp”内的请求中存在非空的SecurityToken时,前端将身份验证决策委托给后端。但是Microsoft Exchange的默认配置不会为后端ECP站点加载负责委派验证过程的模块。

尽管ProxyToken的技术细节发布不久,但早在三周前就有团队检测到了相关的攻击企图。

文章评论