2021年8月26日,Atlassian官方发布公告,披露了一个Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084),攻击者利用漏洞可能控制服务器。腾讯安全已发布风险通告,提醒受影响的客户升级到安全版本。

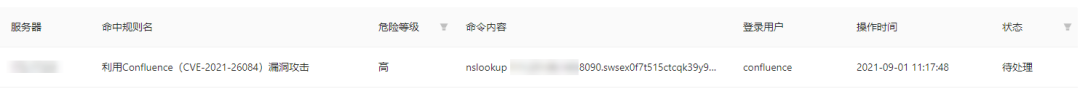

8月31日晚,腾讯云原生安全漏洞检测响应平台通过主机安全(云镜)检测到首个利用Confluence

Webwork OGNL表达式注入漏洞(CVE-2021-26084)的在野攻击案例。

1

漏洞描述

2021年8月26日,Atlassian官方发布公告,披露了Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084)。攻击者经过认证后或在部分场景下无需认证,即可构造恶意请求,造成OGNL表达式注入,进而执行任意代码,控制服务器。腾讯安全专家建议受影响的用户尽快升级到安全版本以修复漏洞。

8月31日晚,腾讯云原生安全漏洞检测响应平台通过主机安全(云镜)检测到首个利用Confluence Webwork

OGNL表达式注入漏洞(CVE-2021-26084)的在野攻击案例。

从捕获时间看,腾讯安全云原生智能检测引擎在该漏洞poc公开10小时前即检测到利用该漏洞的攻击测试流量。

Atlassian

Confluence是Atlassian公司出品的专业的企业知识管理与协同软件,可用于构建企业文库等。

2

漏洞编号

CVE-2021-26084

3

漏洞等级

高危

漏洞状态:

|

细节是否公开 |

POC状态 |

EXP状态 |

在野利用 |

|

已公开 |

已公开 |

未知 |

已捕获 |

4

受影响的版本

Atlassian Confluence

Server/Data Center < 6.13.23

Atlassian Confluence

Server/Data Center < 7.4.11

Atlassian Confluence

Server/Data Center < 7.11.6

Atlassian Confluence

Server/Data Center < 7.12.5

Atlassian Confluence

Server/Data Center < 7.13.0

5

安全版本

Atlassian Confluence

Server/Data Center 6.13.23

Atlassian Confluence

Server/Data Center 7.4.11

Atlassian Confluence

Server/Data Center 7.11.6

Atlassian Confluence

Server/Data Center 7.12.5

Atlassian Confluence

Server/Data Center 7.13.0

6

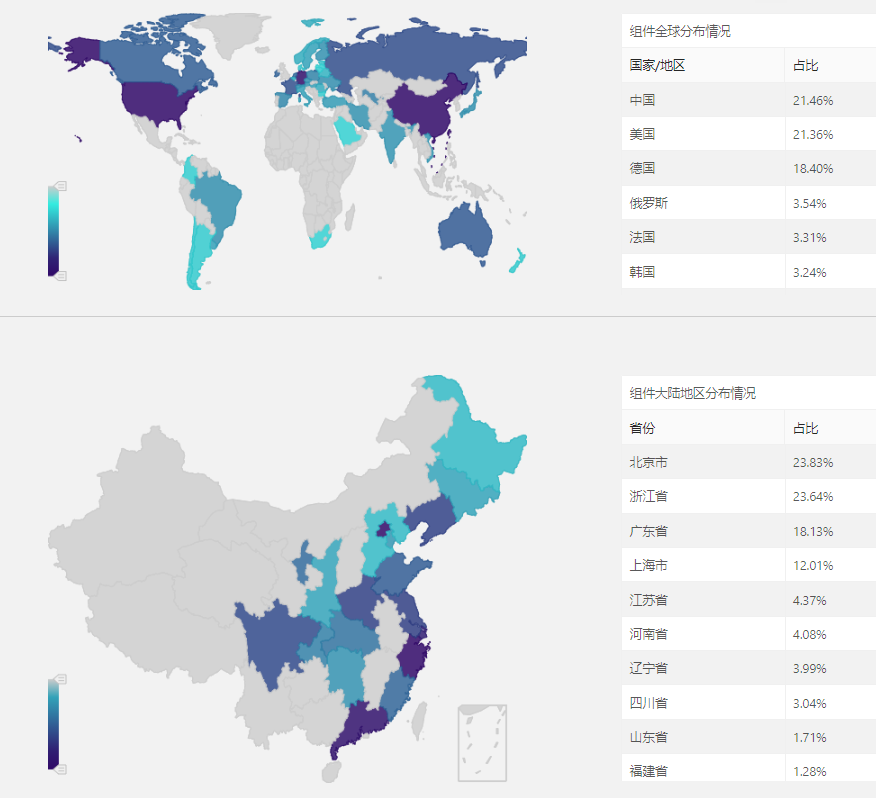

腾讯安全网络空间测绘

腾讯安全网络空间测绘数据显示,Atlassian Confluence应用广泛,中国占比最高(21.46%)、其次是美国(21.36%)、德国(18.40%)。在中国大陆地区,北京、浙江、广东、上海四省市占比超过77%。

7

漏洞修复建议

腾讯安全专家建议受影响的用户尽快升级到安全版本。

8

腾讯安全解决方案

腾讯安全全系列产品已支持对Confluence

Webwork OGNL表达式注入漏洞利用进行检测防御。

腾讯T-Sec主机安全(云镜)漏洞库日期2021-8-26之后的版本,已支持检测Atlassian Confluence远程代码执行漏洞。

9

时间线

2021.8.25,Atlassian官方发布安全通告;

2021.8.26,腾讯安全发布风险通告;

2021.8.31,腾讯安全捕获Confluence

Webwork OGNL表达式注入漏洞在野利用;9月1日,漏洞poc公开在Github。

参考链接:

https://confluence.atlassian.com/doc/confluence-security-advisory-2021-08-25-1077906215.html

关于腾讯安全威胁情报中心

腾讯安全威胁情报中心是一个涵盖全球多维数据的情报分析、威胁预警分析平台。依托顶尖安全专家团队支撑,帮助安全分析人员、安全运维人员快速、准确地对可疑威胁事件进行预警、处置和溯源分析。

长按二维码关注

腾讯安全威胁情报中心

文章评论