作者论坛账号:小骚

样本来源:https://www.52pojie.cn/thread-1445797-1-1.html

用到的工具:

1.模拟器

2.android studio(看日志和运算结果)

3.jeb或者任何可以反编译apk工具

反编译后简单看一下入口activity

protected void onCreate(Bundle arg14) {Class v8;LogCatBroadcaster.start(this);super.onCreate(arg14);try {v8 = Class.forName("com.sim.hh");}catch(ClassNotFoundException v5) {throw new NoClassDefFoundError(v5.getMessage());}super(this, v8);this.startService(null);this.finish();}

实例化"com.sim.hh",然后结束这个activtiy

转到这个类简单扫一眼,因为变量名都是些恶心人的,就不放了

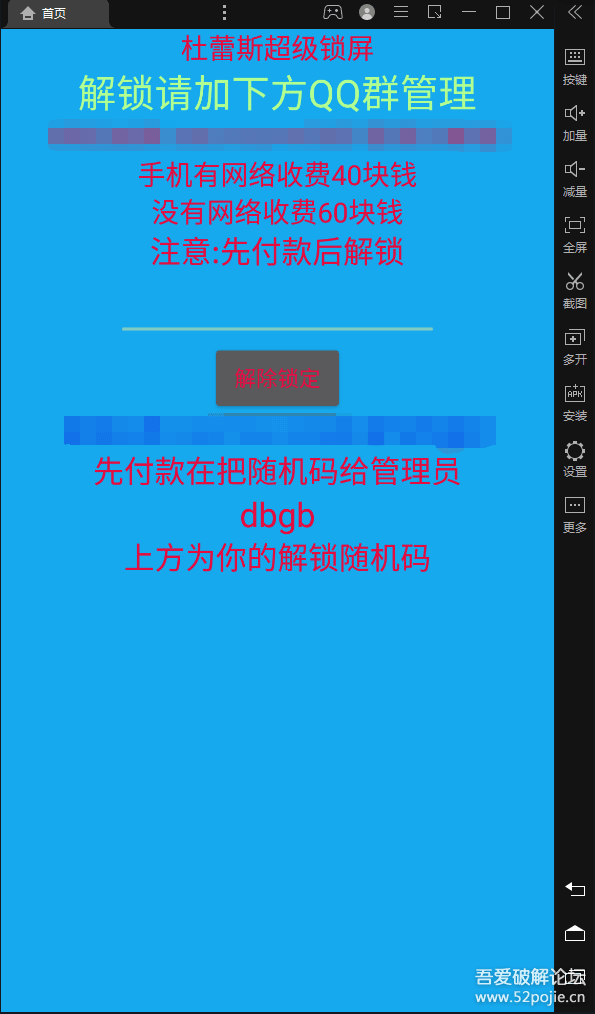

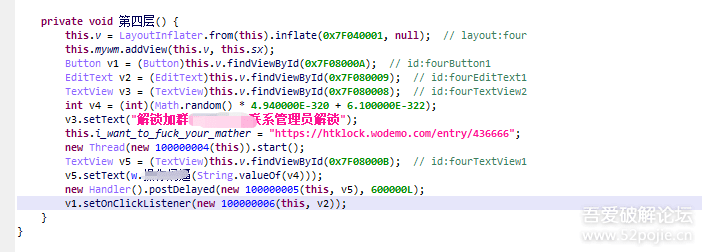

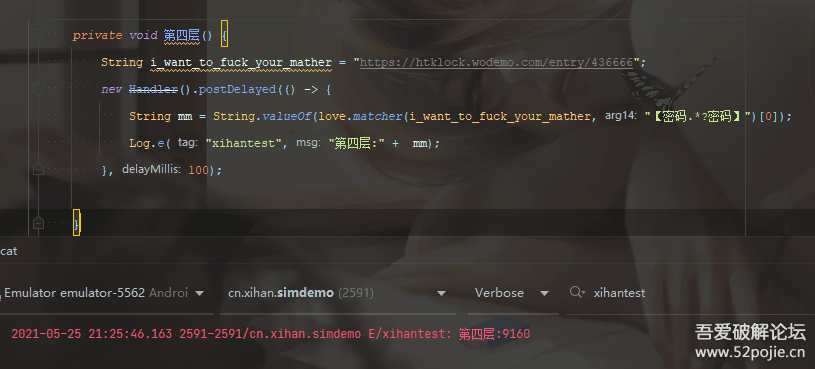

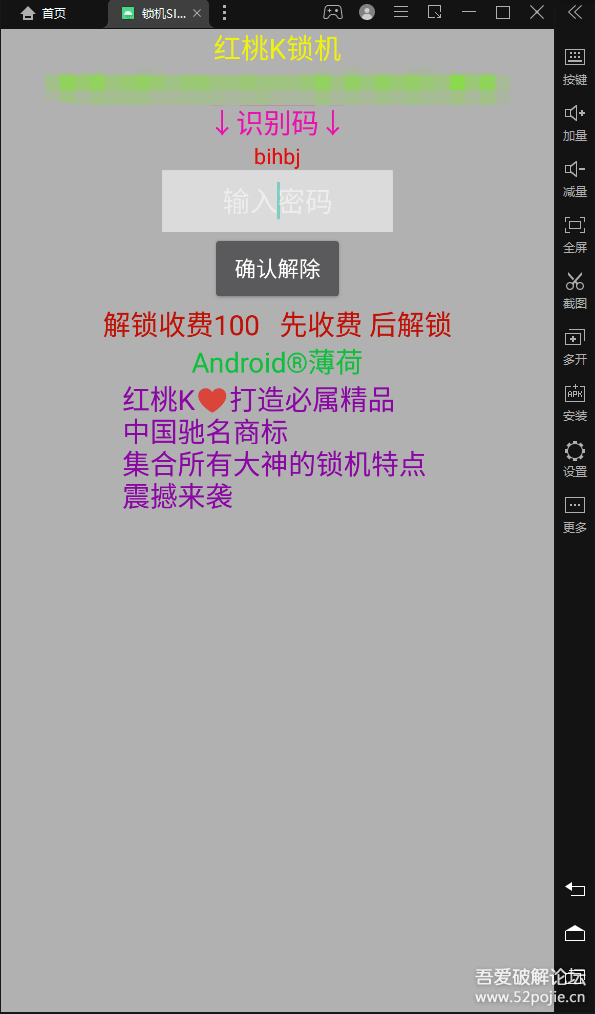

第一个界面(第四层):

就是访问了这个网址,用它定义的matcher方法把密码弄出来

简单的还原了一下

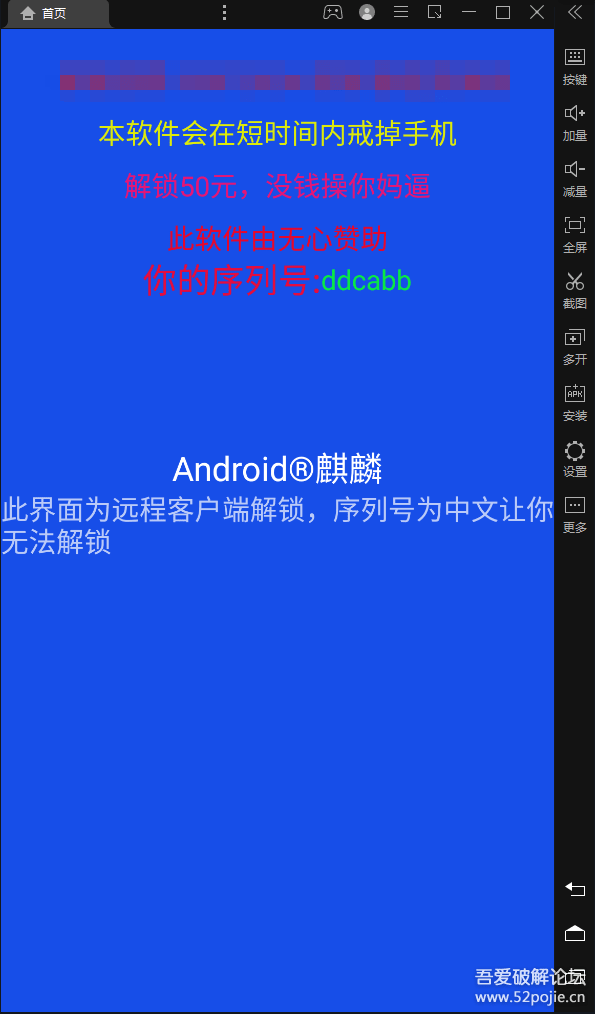

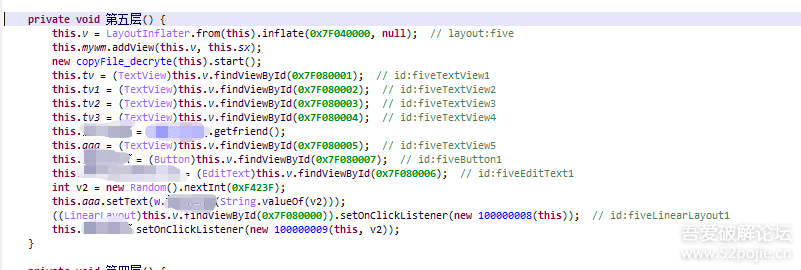

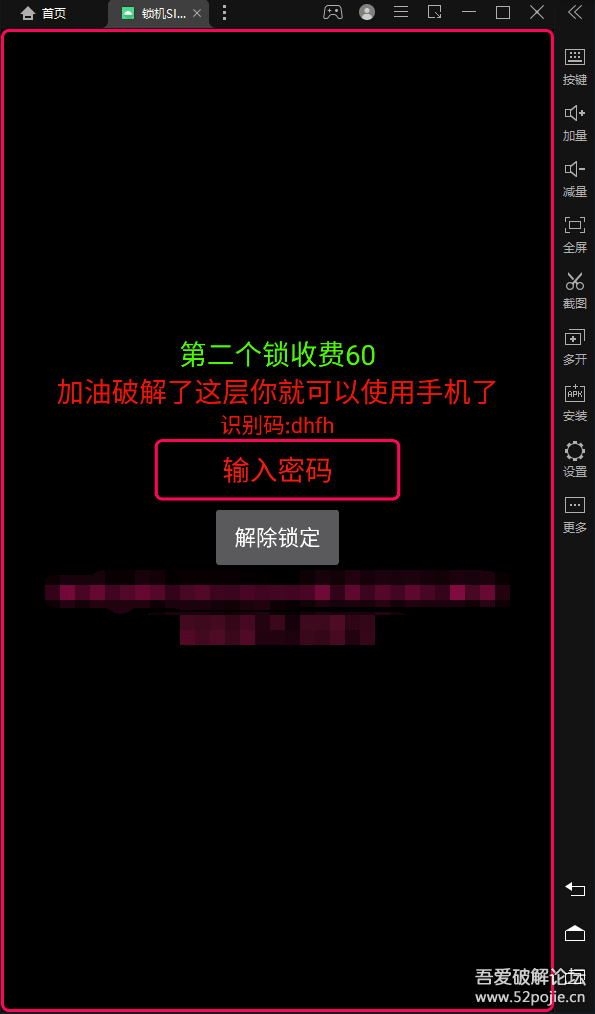

第二个界面(第五层):

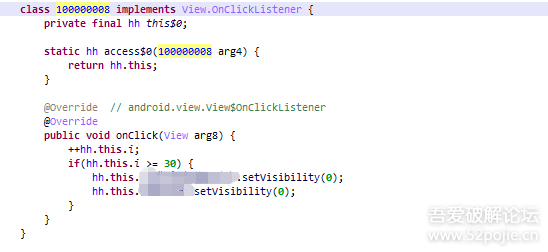

虽然说是什么远程解锁,实际上点击屏幕30下以上 输入框和确定按钮就会出来

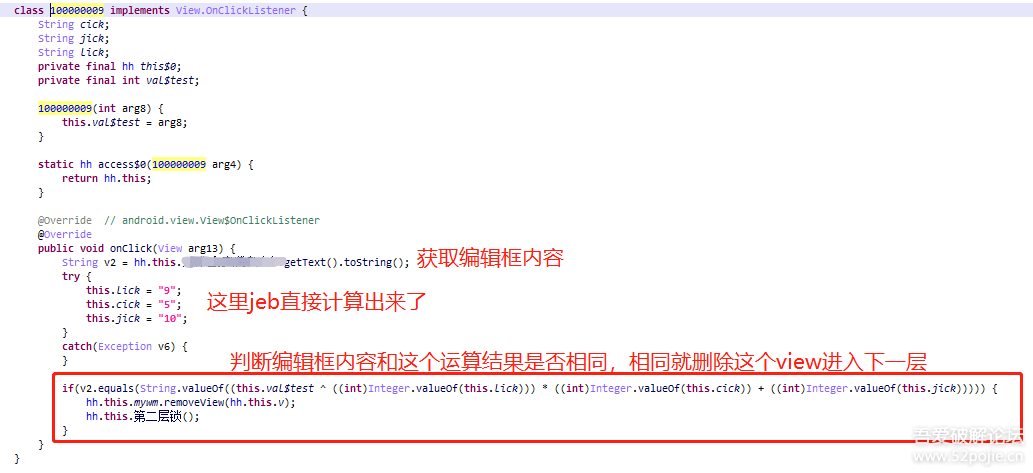

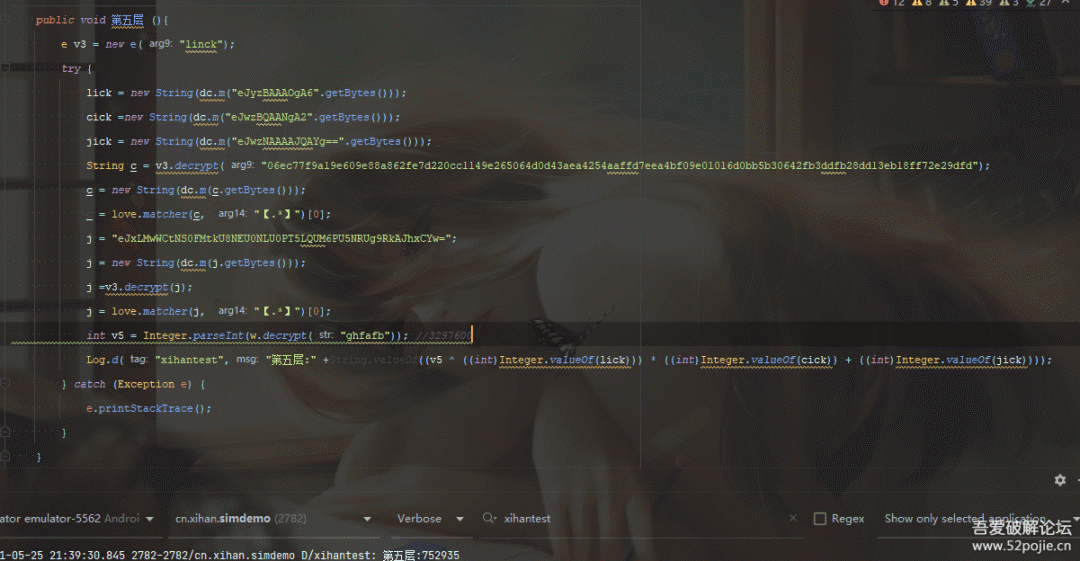

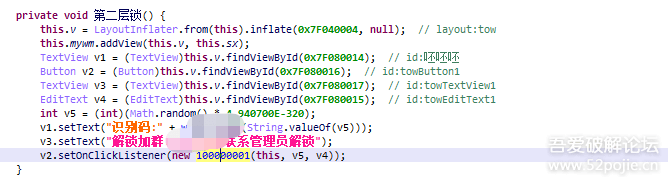

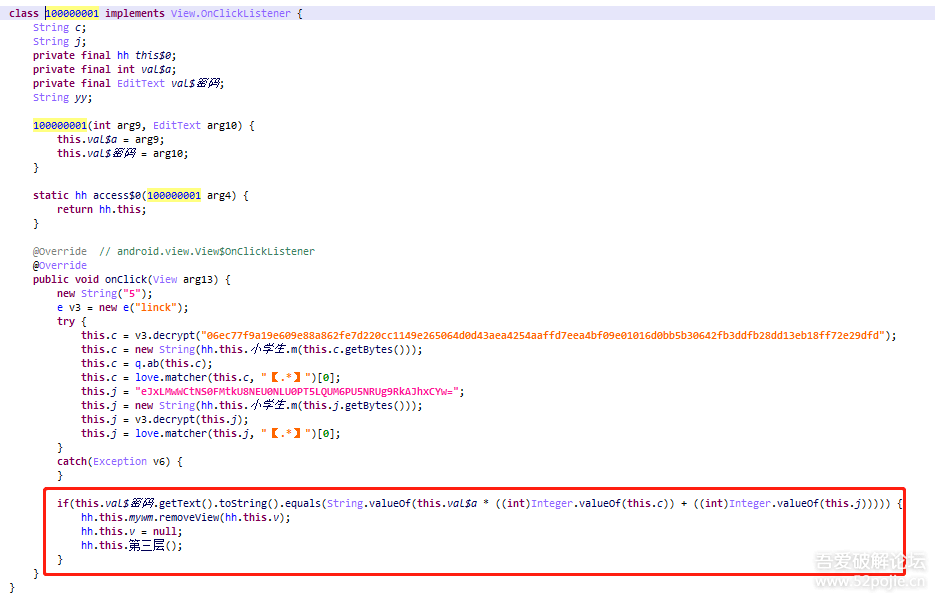

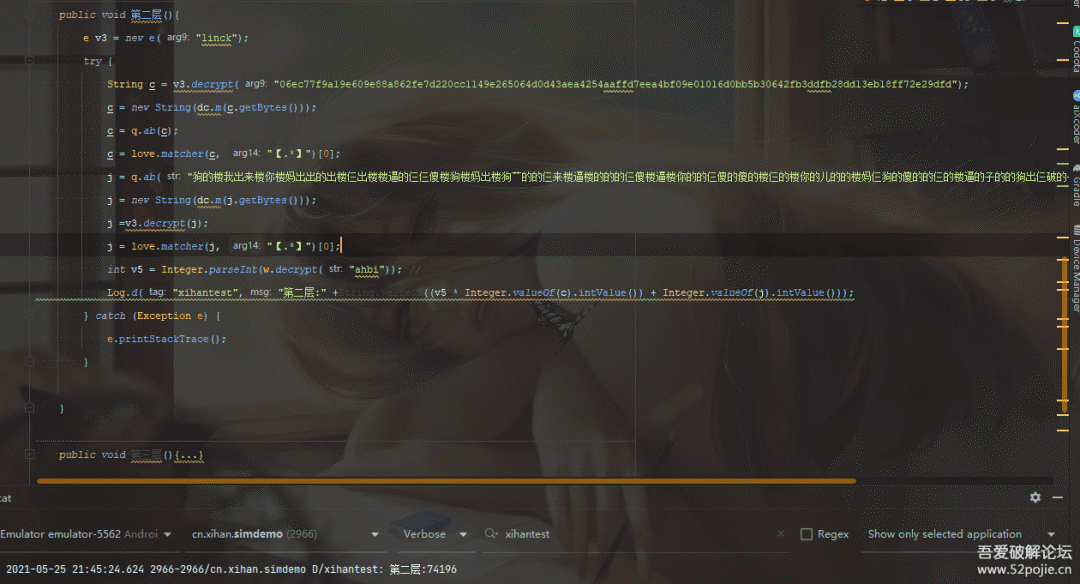

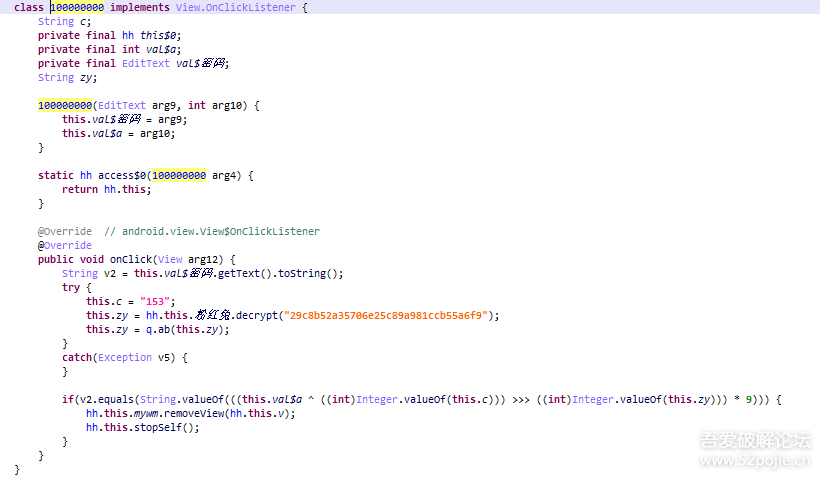

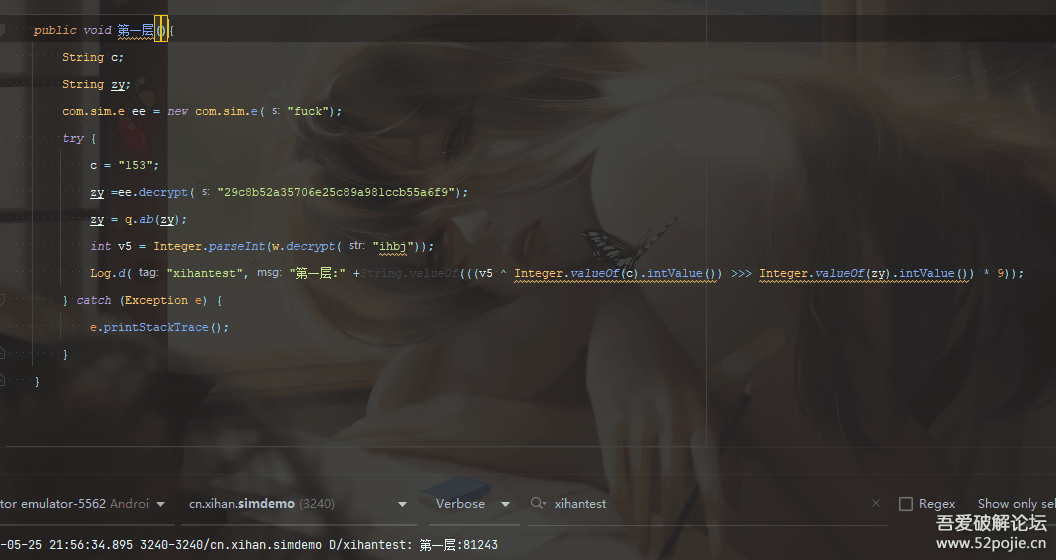

简单来说就是用了一个DES加解密算法,我是直接复制到as里面简单修一修可以正常使用,也可以把它这个apk的dex转成jar放到libs目录下直接调用,简单还原了一下

int v5 = Integer.parseInt(w.decrypt("ghfafb")); //"ghfafb"是序列号,这里是把序列号解为纯数字

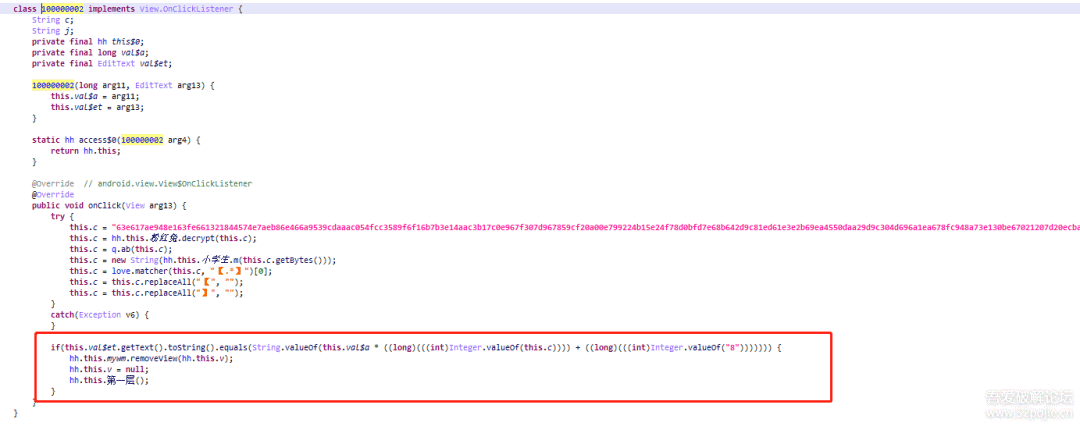

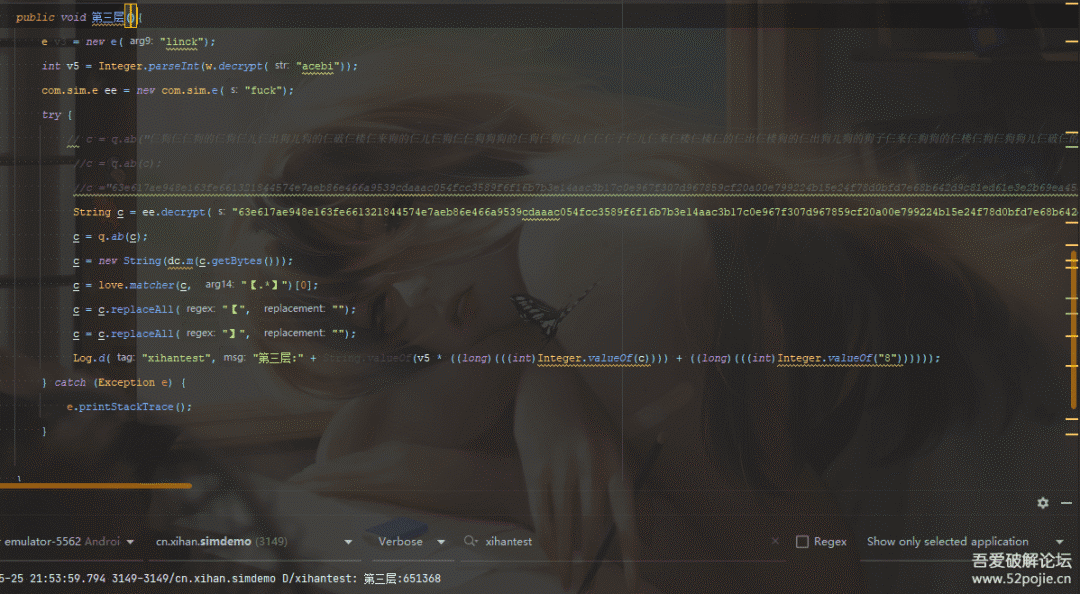

第三个界面(第二层):

和第二个界面差不多也就是变量和运算方法不同

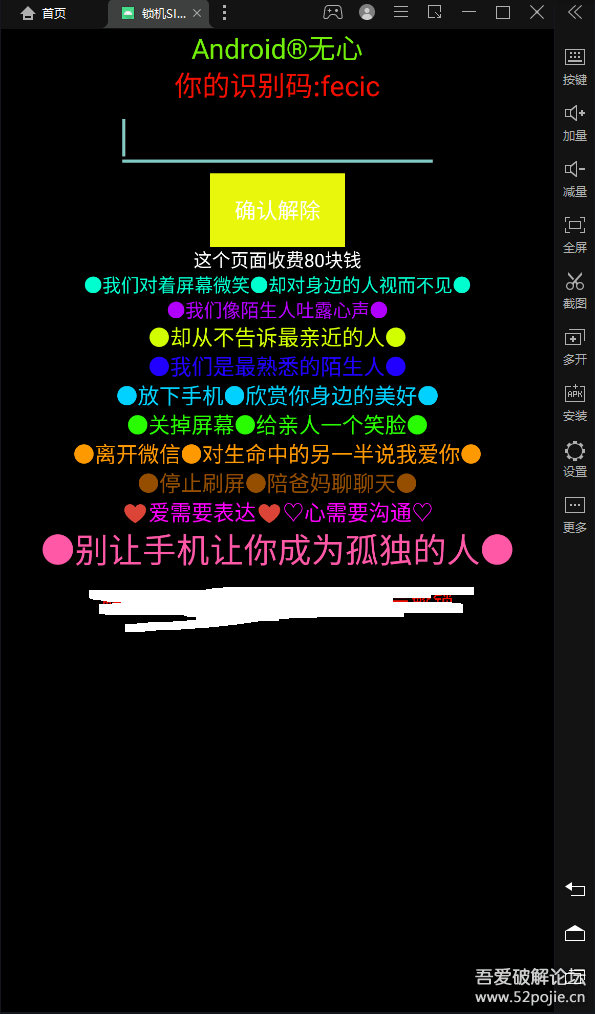

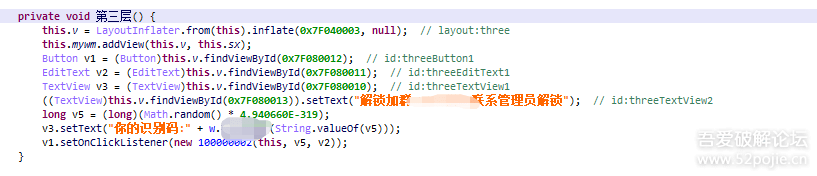

第四个界面(第三层):

同上

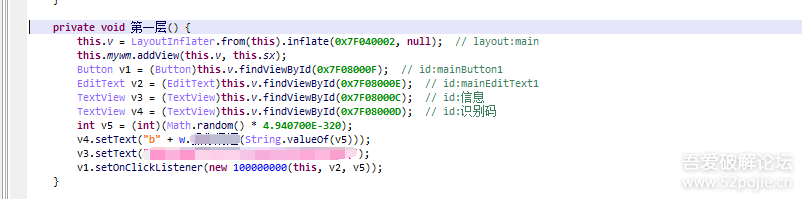

第五个界面(第一层):

这一个稍微有点不同

它的序列号多了一个迷惑的字符串"b"

样本上传到蓝奏云:

https://xihan.lanzoui.com/b03zn50cj

密码:52pj

解压密码:52pojie

--官方论坛

www.52pojie.cn

--推荐给朋友

公众微信号:吾爱破解论坛

或搜微信号:pojie_52

文章评论