写在前面的话

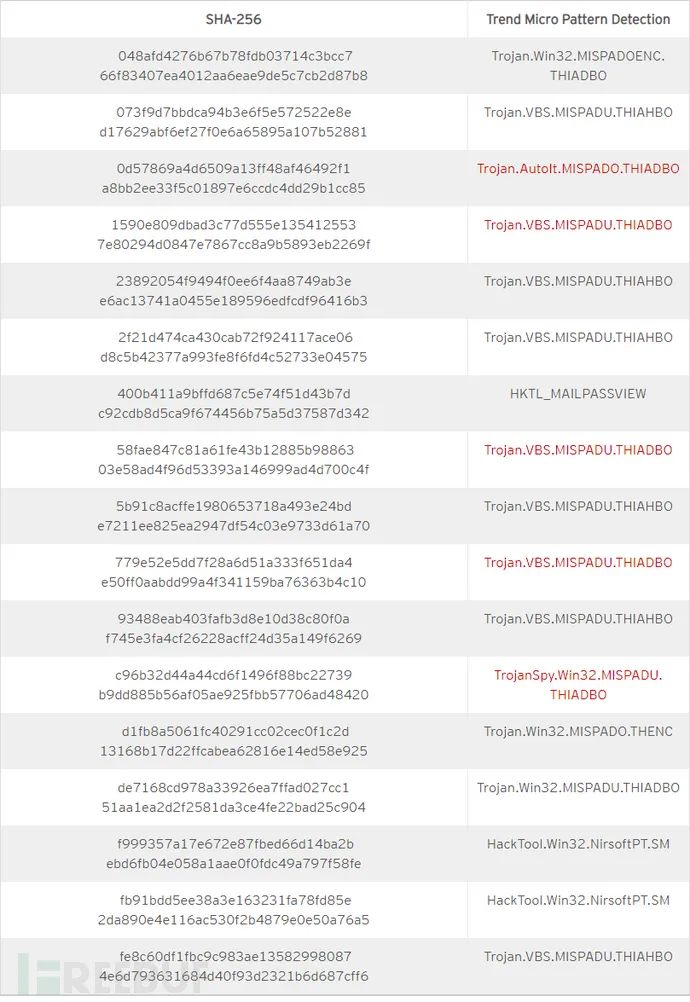

近期,研究人员观察到了大量网络诈骗活动,通过分析之后,很多线索直指URSA/Mispadu银行木马,趋势科技将该木马标记为了TrojanSpy.Win32.MISPADU.THIADBO。研究人员表示,Mispadu银行木马能够在感染目标用户系统之后,窃取用户的凭证信息。根据研究人员透露的信息,这一波攻击活动的主要目标是以西班牙语和葡萄牙语为系统语言的计算机设备,这跟之前的Mispadu攻击非常相似。

木马活动分析

针对Mispadu的攻击目标,Mispadu的入口向量为垃圾邮件,这跟很多其他的恶意软件活动非常相似。通过发送涉及过期票据之类的消息,攻击者会给目标用户营造出一种看似紧急的情况,然后诱使目标用户点击恶意URL并下载.zip恶意文件。

这种zip文件中将包含一个带有VBScript的MSI文件(Microsoft安装程序文件)。这个文件进行了三层模糊处理,反混淆后,我们就可以查看到执行AutoIT加载器/注入器的VBScript脚本代码了。

最终的VBScript脚本代码将获取目标设备操作系统版本的相关数据,如果脚本检测到了下列虚拟环境,那么脚本将会终止运行:

-

Hyper-V

-

VirtualBox

-

VMWare

除此之外,该脚本还会检查目标系统是否使用了下列语言:

正如前文所述,攻击者会识别目标用户的计算机是否使用了上述语言。如果目标系统使用的语言ID与上述列表中的不一样,那么攻击则会停止。如果计算机名称为“JOHN-PC”的话,攻击同样也会停止。

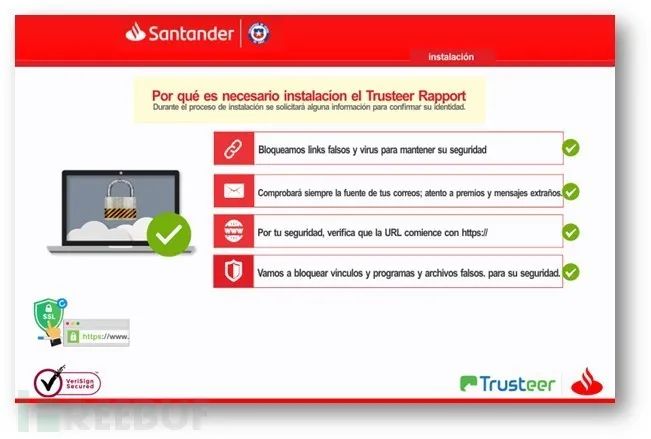

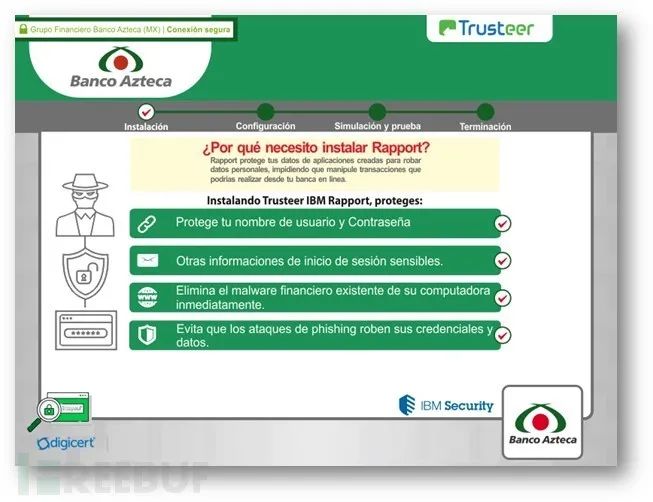

最后,VBScript还会家在AutoIT文件,这个文件负责将最终的Payload加载到目标设备的内存中,即一个包含了木马程序代码和进程的Delphi文件。这个Delphi文件将在银行网页上执行一个浏览器覆盖层(可以理解为钓鱼页面),并以此来窃取目标用户的数据。

代码中还包含两个合法工具,即NirSoft旗下的WebBrowserPassView和Mail PassView,这两款工具的功能就是收集用户的数据。

缓解方案

作为直接处理金融业务的机构,银行对于很多追求金钱利益的网络犯罪分子来说,绝对是一个诱人的目标。木马病毒是网络犯罪分子用来窃取银行系统用户凭证的工具之一,而垃圾邮件就是这些恶意软件最主要的传播途径。

为了避免恶意邮件带来的安全影响,广大用户应做到以下几点:

-

从不打开邮件中的链接或下载来自不可信来源的电子邮件附件;

-

检查发件人的电子邮件地址是否是伪造的;

-

检查电子邮件是否有语法错误或拼写错误的单词,这在垃圾邮件中很常见;

-

联系本应发送电子邮件的公司,以验证这些信息是否来自于他们;

入侵威胁指标IoC

URLs

hxxp://01fckgwxqweod01.ddns.net

hxxp://01odinxqwefck01.ddns.net

hxxp://02fckgwxqweod02.ddnsking.com

hxxp://02odinxqwefck02.ddnsking.com

hxxp://03fckgwxqweod03.3utilities.com

hxxp://03odinxqwefck03.3utilities.com

hxxp://04fckgwxqweod04.bounceme.net

hxxp://04odinxqwefck04.bounceme.net

hxxp://05fckgwxqweod05.freedynamicdns.net

hxxp://05odinxqwefck05.freedynamicdns.net

hxxp://06fckgwxqweod06.freedynamicdns.org

hxxp://06odinxqwefck06.freedynamicdns.org

hxxp://07fckgwxqweod07.gotdns.ch

hxxp://07odinxqwefck07.gotdns.ch

hxxp://08fckgwxqweod08.hopto.org

hxxp://08odinxqwefck08.hopto.org

hxxp://09fckgwxqweod09.myddns.me

hxxp://09odinxqwefck09.myddns.me

hxxp://10fckgwxqweod10.myftp.biz

hxxp://10odinxqwefck10.myftp.biz

hxxp://11fckgwxqweod11.myftp.org

hxxp://11odinxqwefck11.myftp.org

hxxp://12fckgwxqweod12.ddns.net

hxxp://12odinxqwefck12.ddns.net

hxxp://13fckgwxqweod13.ddnsking.com

hxxp://13odinxqwefck13.ddnsking.com

hxxp://14fckgwxqweod14.3utilities.com

hxxp://14odinxqwefck14.3utilities.com

hxxp://15fckgwxqweod15.bounceme.net

hxxp://15odinxqwefck15.bounceme.net

hxxp://16fckgwxqweod16.freedynamicdns.net

hxxp://16odinxqwefck16.freedynamicdns.net

hxxp://17fckgwxqweod17.freedynamicdns.org

hxxp://17odinxqwefck17.freedynamicdns.org

hxxp://18fckgwxqweod18.gotdns.ch

hxxp://18odinxqwefck18.gotdns.ch

hxxp://19fckgwxqweod19.hopto.org

hxxp://19odinxqwefck19.hopto.org

hxxp://20fckgwxqweod20.myddns.me

hxxp://20odinxqwefck20.myddns.me

hxxp://21fckgwxqweod21.myftp.biz

hxxp://21odinxqwefck21.myftp.biz

hxxp://22fckgwxqweod22.myftp.org

hxxp://22odinxqwefck22.myftp.org

hxxp://23fckgwxqweod23.ddns.net

hxxp://23odinxqwefck23.ddns.net

hxxp://24fckgwxqweod24.ddnsking.com

hxxp://24odinxqwefck24.ddnsking.com

hxxp://25fckgwxqweod25.3utilities.com

hxxp://25odinxqwefck25.3utilities.com

hxxp://26fckgwxqweod26.bounceme.net

hxxp://26odinxqwefck26.bounceme.net

hxxp://27fckgwxqweod27.freedynamicdns.net

hxxp://27odinxqwefck27.freedynamicdns.net

hxxp://28fckgwxqweod28.freedynamicdns.org

hxxp://28odinxqwefck28.freedynamicdns.org

hxxp://29fckgwxqweod29.gotdns.ch

hxxp://29odinxqwefck29.gotdns.ch

hxxp://30fckgwxqweod30.hopto.org

hxxp://30odinxqwefck30.hopto.org

hxxp://31fckgwxqweod31.myddns.me

hxxp://31odinxqwefck31.myddns.me

hxxp://87.98.137.173/

hxxp://87.98.137.173/gt21.php

hxxp://87.98.137.173/k1oa

hxxp://87.98.137.173/m/k1

FreeBuf+ , 交易担保 , 放心买 , FreeBuf+小程序:把安全装进口袋 小程序

精彩推荐

文章评论