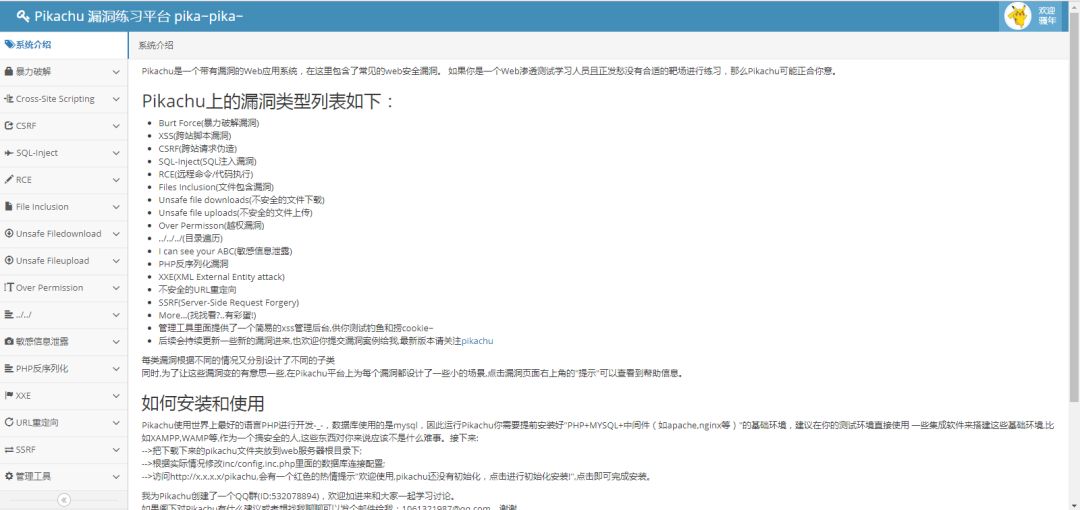

Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。如果你是一个Web渗透测试学习人员且正发愁没有合适的靶场进行练习,那么Pikachu可能正合你意。

Pikachu上的漏洞类型列表如下:

-

Burt Force(暴力破解漏洞)

-

XSS(跨站脚本漏洞)

-

CSRF(跨站请求伪造)

-

SQL-Inject(SQL注入漏洞)

-

RCE(远程命令/代码执行)

-

Files Inclusion(文件包含漏洞)

-

Unsafe file downloads(不安全的文件下载)

-

Unsafe file uploads(不安全的文件上传)

-

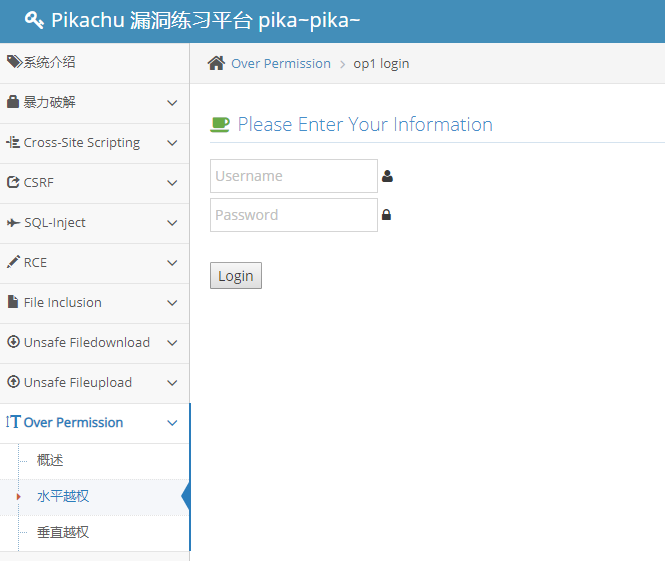

Over Permisson(越权漏洞)

-

../../../(目录遍历)

-

I can see your ABC(敏感信息泄露)

-

PHP反序列化漏洞

-

XXE(XML External Entity attack)

-

不安全的URL重定向

-

SSRF(Server-Side Request Forgery)

-

More...(找找看?..有彩蛋!)

-

管理工具里面提供了一个简易的xss管理后台,供你测试钓鱼和捞cookie~

-

后续会持续更新一些新的漏洞进来,也欢迎你提交漏洞案例给我,最新版本请关注pikachu

每类漏洞根据不同的情况又分别设计了不同的子类同时,为了让这些漏洞变的有意思一些,在Pikachu平台上为每个漏洞都设计了一些小的场景,点击漏洞页面右上角的"提示"可以查看到帮助信息。

上面是我搭建完pikachu首页的介绍,话不多说开始搭建。

一、下载pikachu文件地址如下

git clone

https://github.com/zhuifengshaonianhanlu/pikachu

二、利用docker把pikachu搭建起来步骤如下

1、使用 Dockerfile 创建镜像

docker build -t pikachu .

使用当前目录kerfile 创建镜像,命为 pikachu。(要和Dockerfile在同一目录,注意命令后面还有一个点)

2、查看docker容器是否创建成功

docker images

3、启动容器pikachu

docker run -it -d -p 8082:80 5a074861b263

4、启动后登入界面 ip 端口,这里的模块还不能用,因为没有连接数据库

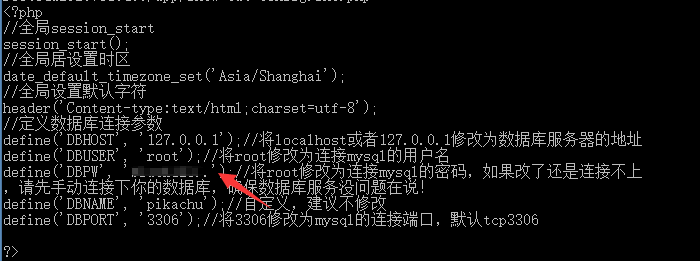

5、进入容器修改配置文件连接mysql数据库

docker exec -it 4a2529731040 /bin/bash

cd app/inc/ && vi config.inc.php

6、修改后重启容器

docker restart 4a2529731040

7、Pikachu有一个xss后台,也需要配置文件连接数据库步骤都一样

cd app/pkxss/inc && vi config.inc.php

到这里Pikachu靶场就搭建好了,可以开心愉快地玩耍了!

推荐文章++++

*

*

*

文章评论