1

目标

-

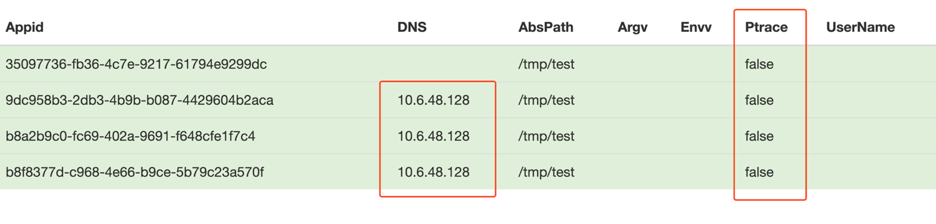

⽣产环境可执⾏行行⽂文件窃取 -

⾮可靠⽣生产环境 -

可执⾏⽂件被调试 -

过⾼的执⾏权限 -

可执⾏程序被篡改

2

设计

-

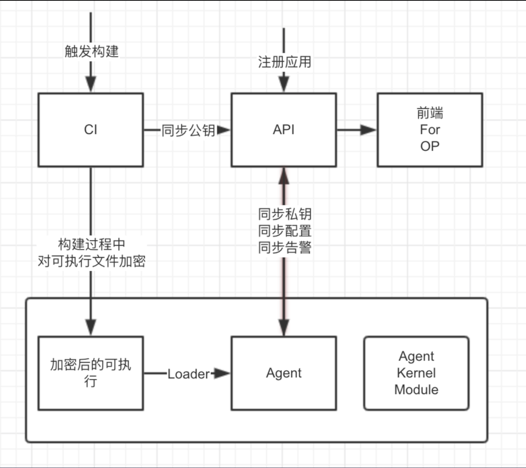

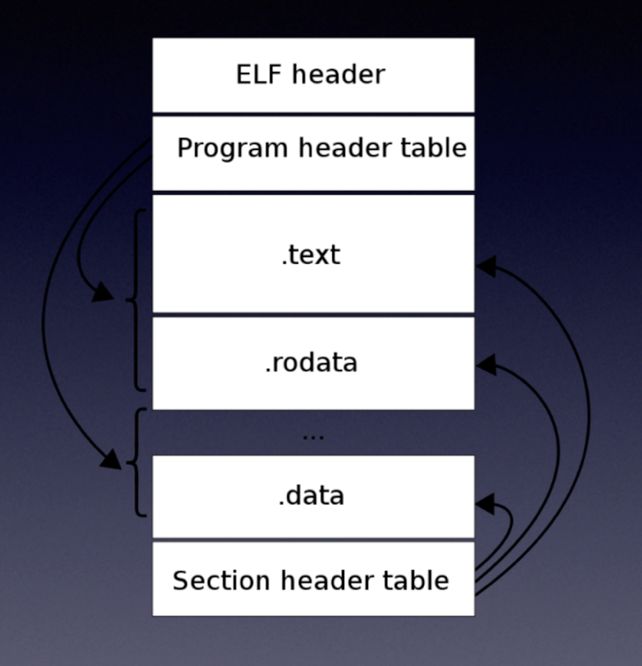

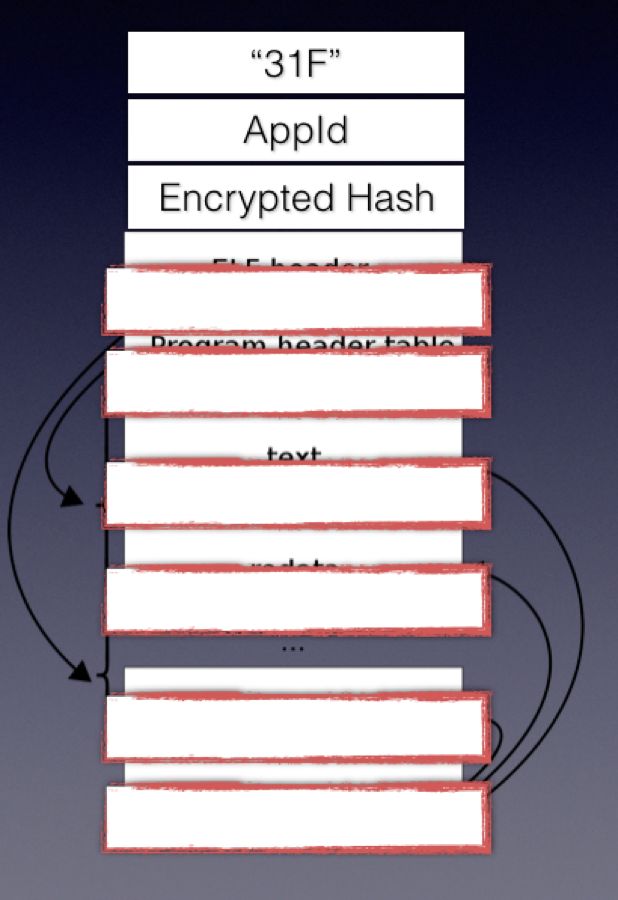

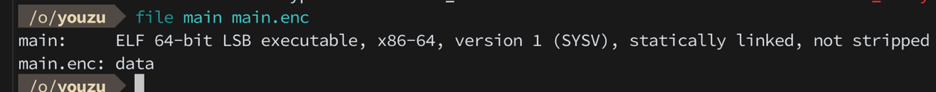

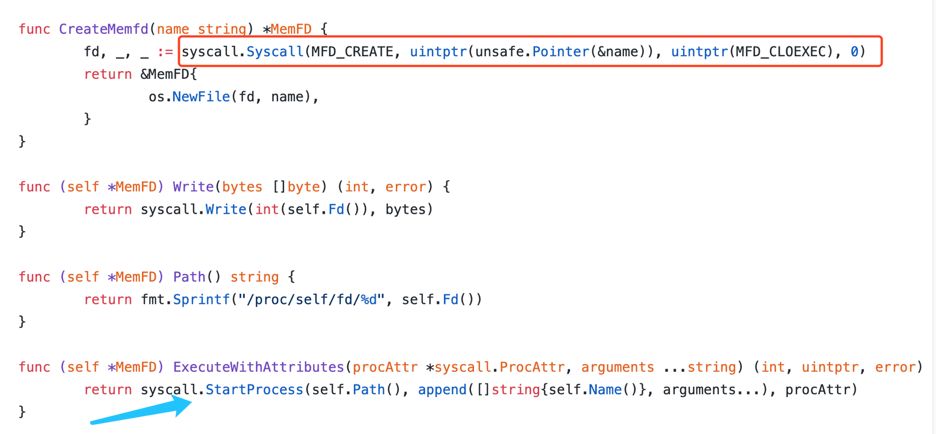

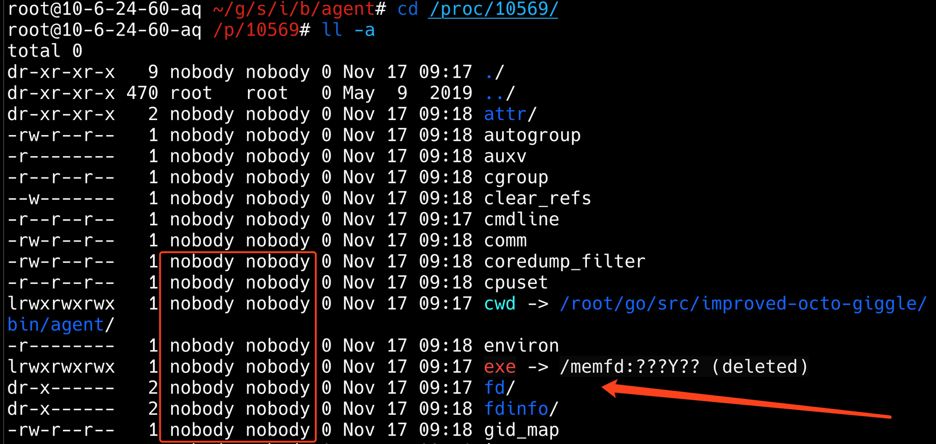

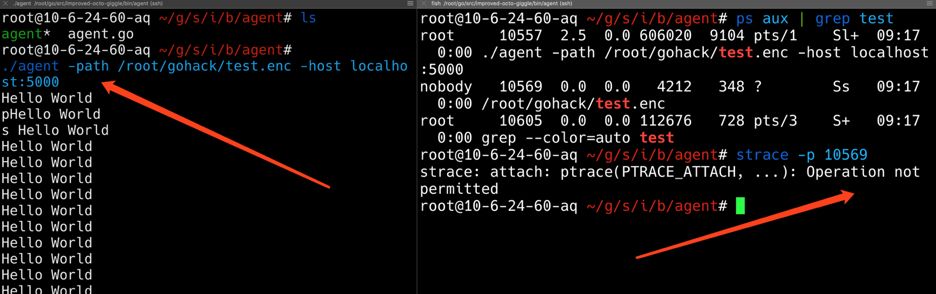

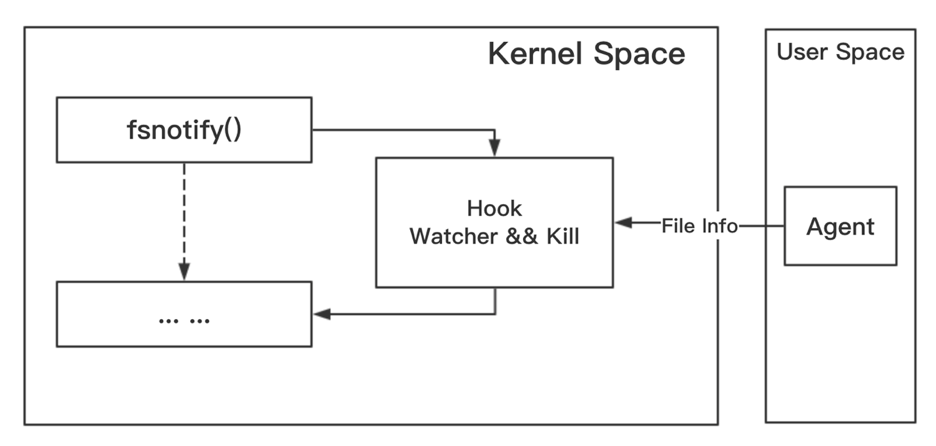

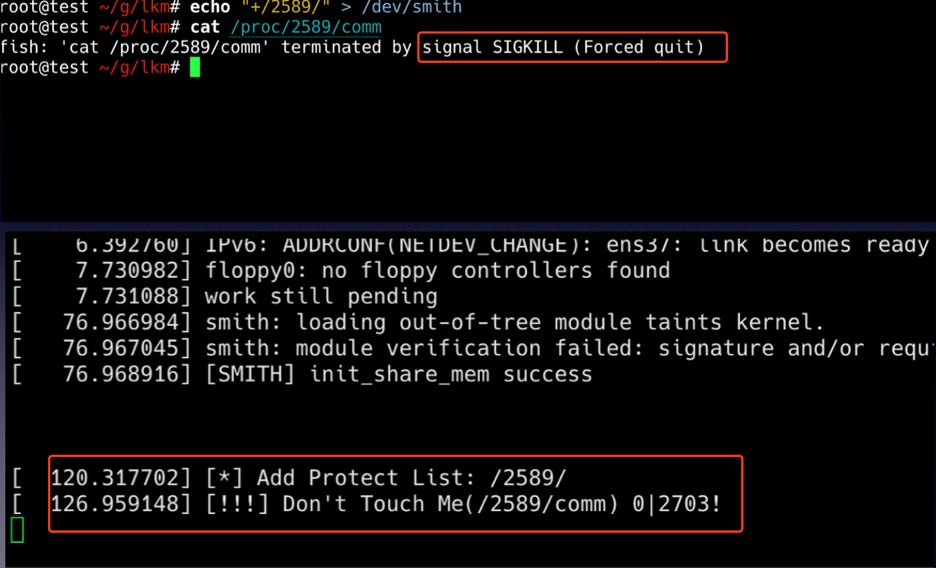

要对构建出的 ELF 进行粉碎式加密并重新打包,不可执行,手工不可恢复。 -

要自己完成 Linux 装载动作,解密后的可执行程序不可落盘。 -

通过 APPID 分发公私钥,研发人员在构建后不能手工执行程序。 -

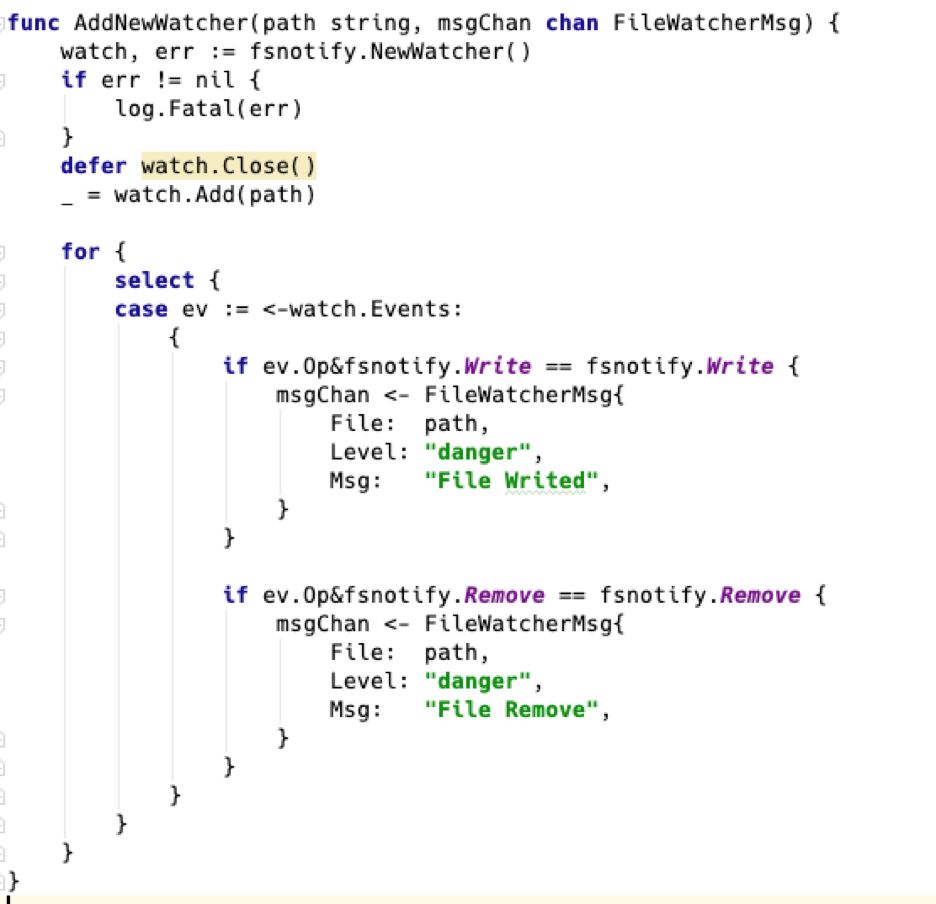

生产服务器必须与 Server 通信才能完成装载,不正确的执行装载会触发告警,通信还会做一些校验如特定的基线检查。

3

实现

4

进阶

重磅活动预告

Gopher Meetup 北京站即将开启。来自探探、美团、阿里巴巴、蚂蚁金服的大咖讲师讲带来 Go 开发领域的一线实践经验分享,尽在11月30日,IFC国际财源中心!

报名请戳:阅读原文

Go中国

国内最具规模和生命力的 Go 开发者社区

欢迎投稿,请联系:

文章评论