2019.01.10-2019.01.17

攻击团伙情报

-

疑似DarkHydrus APT组织针对中东地区的定向攻击活动分析

-

Lazarus攻击智利Redbanc银行间网络

-

Shamoon使用新的恶意软件攻击沙特阿拉伯和阿拉伯联合酋长国的组织

-

疑似MuddyWater APT组织针对白俄罗斯国防部、外交部等机构的定向攻击活动分析

攻击行动或事件情报

-

伊朗DNS劫持活动

-

Cold River:主要针对中东的攻击活动

恶意代码情报

-

卡巴斯基发布了Zebrocy组织Go语言样本的更多细节

-

Emotet在假期后重新出现

-

AVE_MARIA:针对意大利石油和天然气行业的恶意软件

攻击团伙情报

1

疑似DarkHydrus APT组织针对中东地区的定向攻击活动分析

披露时间:2019年1月16日

情报来源:

https://ti.360.net/blog/articles/latest-target-attack-of-darkhydruns-group-against-middle-east/

相关信息:

2019年1月9日,360威胁情报中心捕获到多个专门为阿拉伯语使用者设计的诱饵文档。钓鱼文档为携带恶意宏的OfficeExcel文档,恶意宏代码最终会释放执行一个C#编写的后门程序,该后门程序利用了复杂的DNS隧道技术与C2进行通信并执行指令,且通过GoogleDrive API实现文件的上传下载。

DarkHydrus APT组织是Palo Alto在2018年7月首次公开披露的针对中东地区政府机构进行定向攻击的APT团伙,360威胁情报中心经过溯源和关联后确认,这是DarkHydrus APT组织针对中东地区的又一次定向攻击行动。

诱饵文档是一个Office Excel文档,名为الفهارس.xlsm(指标.xlsm)。其内嵌VBA宏,当受害者打开文档并启用宏后,将自动执行恶意宏代码。该恶意宏代码的功能为释放WINDOWSTEMP.ps1和12-B-366.txt文件到%TEMP%目录,最后使用regsvr32.exe启动12-B-366.txt文件,实际上12-B-366.txt是一个HTA(HTML应用程序)文件,该文件用于启动释放出来的PowerShell脚本:%TEMP%\\ WINDOWSTEMP.ps1。

释放执行的后门程序使用C#编写,后门程序运行后会先检查参数是否包含“st:off”和“pd:off”,如果包含“st:off”则不会写启动项,如果包含“pd:off”则不会释放PDF文件。随后检测是否运行在虚拟机、沙箱中,或者是否被调试等,通过这些检查后最终执行恶意代码,与服务器通过DNS隧道建立通信,并解析返回的数据,然后提取指令,最后通过taskHandler函数分发指令。

360威胁情报中心通过对样本详细分析后发现该样本与之前Palo Alto披露的木马类似的,都使用了相同的DNS隧道通信技术以及高度一致的沙箱检测代码和后门功能代码。

2

Lazarus攻击智利Redbanc银行间网络

披露时间:2019年1月15日

情报来源:

https://www.flashpoint-intel.com/blog/disclosure-chilean-redbanc-intrusion-lazarus-ties/

相关信息:

Flashpoint发现Lazarus通过社交媒体给Redbanc发送了一个职位申请,随后一并发送了一个C#编写的Dropper,通过Dropper下载执行PowerRatankba

恶意软件。

恶意软件利用另一个PowerShell解码器脚本通过“crypt_do”功能重新创建PowerRatankba PowerShell代码。根据Proofpoint的研究人员的说法,PowerRatankba是Lazarus利用的一种新型侦察和下载植入工具,用于指纹识别并获取有关被入侵机器的信息。恶意软件类似Proofpoint之前所描述的“PowerRatankba.B”,它们具有相同的DES加密算法以及其他代码相似性。其中一个区别是在HTTPS的通信上。

3

Shamoon使用新的恶意软件攻击沙特阿拉伯和阿拉伯联合酋长国的组织

披露时间:2019年1月10日

情报来源:

https://www.symantec.com/connect/ja/blogs/shamoon-7

相关信息:

2018年12月10日,意大利石油公司Saipem公司在中东的服务器受到攻击,据称300到400台服务器和100台PC受到影响。在同一周沙特阿拉伯和阿拉伯联合酋长国也受到攻击,受攻击的组织都是石油和天然气相关组织。

与过去的攻击不同这次Shamoon新引入了具有擦除功能的新恶意软件(Trojan.Filerase)。Filerase删除受感染计算机上的文件并覆盖它。Shamoon自身将擦除计算机的主启动记录并使其无法使用。如果文件首先被Filerase恶意软件删除,则无法进行恢复。

4

疑似MuddyWater APT组织针对白俄罗斯国防部、外交部等机构的定向攻击活动分析

披露时间:2019年1月16日

情报来源:

https://mp.weixin.qq.com/s/qzTGQMvV-IaAlP_IwCHnLg

参考链接:

https://twitter.com/360TIC/status/1081080752438009856

https://twitter.com/blackorbird/status/1085447276976267264?s=21

相关信息:

御见威胁情报中心监测到了MuddyWater APT组织的最新攻击行动,主要针对包括白俄罗斯的国防部、外交部在内的多个目标和国家进行了攻击。该组织使用的诱饵文件还是秉承了污水(MuddyWater)一贯的风格,采用模糊显示以及宏代码加载。

运行宏后,触发AutoOpen()函数,调用函数触发内置窗体代码,窗体代码主要是将文本框中的字符串解密写入到”%temp%”目录下创建的in.reg文件中,随后继续将硬编码在VBA中的字符串解密,并写入到”%temp%”目录下创建的GoogleUpdate.exe文件中,最后调用MsgBox进行弹窗,并且无论受害者点击确定还是取消都会执行相同的恶意代码。

本次攻击,从TTPs上来看跟MuddyWater组织之前的攻击方式比较相似,都采用模糊化图片方式、相关的启用宏的提示、内容为简历以及官方文档等,都使用宏的方式来实现载荷的加载,执行宏后,均有相关的弹框错误提示,但无论释放点击,都会继续执行后面的动作,该次攻击的目标主要是白俄罗斯的国防部、外交部等,也跟之前MuddyWater的攻击目标相吻合。

攻击行动或事件情报

1

伊朗DNS劫持活动

披露时间:2019年1月9日

情报来源:

https://www.fireeye.com/blog/threat-research/2019/01/global-dns-hijacking-campaign-dns-record-manipulation-at-scale.html

参考链接:

https://securityaffairs.co/wordpress/79722/apt/iran-apts-dns-hijacking.html

相关信息:

FireEye的Mandiant事件响应和情报团队发现了一波DNS劫持浪潮,影响了中东和北非,欧洲和北美的政府,电信和互联网基础设施实体的数十个域名。该攻击活动以几乎前所未有的规模攻击全球受害者并取得了很大的成功。

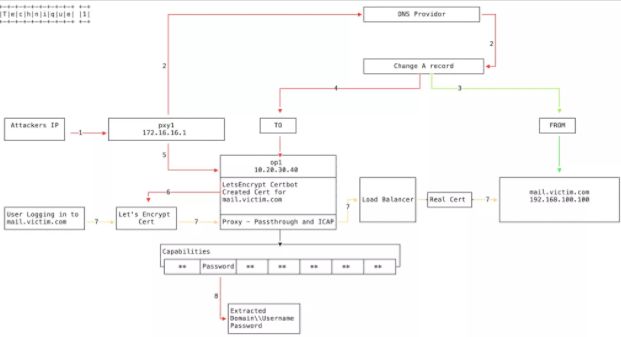

攻击者使用三种不同的方式来操纵DNS记录。第一种技术是攻击者尝试使用受损的凭据登录DNS提供商的管理界面,并更改DNS A记录以拦截电子邮件流量。

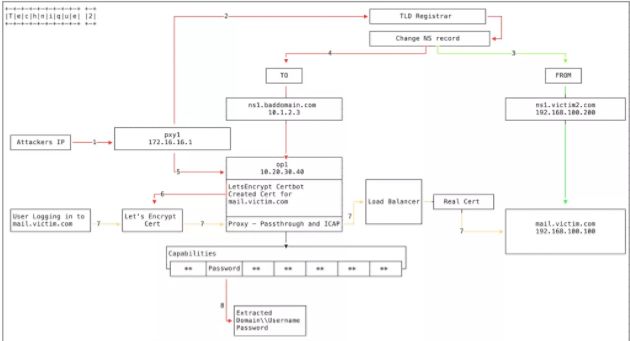

第二种是攻击者在入侵受害者的域名注册商帐户后尝试更改DNSNS记录。

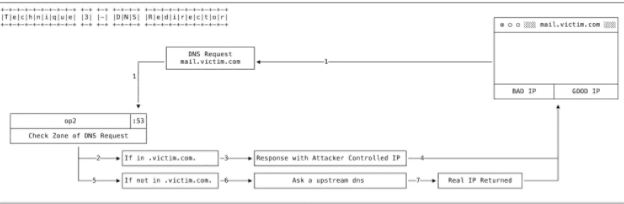

第三种攻击技术涉及DNS重定向器和先前更改的A和NS记录,以将受害者的流量重定向到攻击者控制的基础设施。

2

Cold River:主要针对中东的攻击活动

披露时间:2019年1月11日

情报来源:

https://www.lastline.com/labsblog/threat-actor-cold-river-network-traffic-analysis-and-a-deep-dive-on-agent-drable/

相关信息:

Cold River攻击活动主要针对中东组织,其他受攻击国家还包括黎巴嫩和阿拉伯联合酋长国,印度和加拿大的公司。Cold River利用DNS子域劫持,证书欺骗,DNS隧道以及诱饵文档发起攻击。

此次攻击中发现了两个诱饵文档,使用了相同的攻击载荷,区别是文档的显示内容。宏分为两个部分,一个在文档打开时执行,另一个在文档关闭时执行。实际有效负载不直接存储在VBA代码中,而是隐藏在文档中的表单中。恶意宏包含一些基本的反沙盒代码,使用API检查计算机上是否有鼠标可用。在文件关闭的时候会创建一个每分钟运行一次chrome updater.EXE的计划任务。

1

卡巴斯基发布了Zebrocy组织Go语言样本的更多细节

披露时间:2019年1月11日

情报来源:

https://securelist.com/a-zebrocy-go-downloader/89419/

相关信息:

从2018年5月开始Zebrocy在针对中亚政府相关组织的攻击中使用了Go语言编写的恶意样本,在2018年6月初使用了类似的恶意样本攻击了中亚国家外交组织。

新的Go下载程序还附带了一个新的鱼叉式钓鱼对象,该对象汇总了多层LNK文件,powershell脚本,base64编码内容,.docx文件和Go下载程序文件。下载程序是一个超过1.5mb的异常大的可执行文件,写入磁盘并由powershell脚本启动。所以通过电子邮件到达的附件很大。powershell脚本从作为电子邮件附件包含的非常大的LNK文件中读取文件的内容,然后将其与同名的Word文档一起写入磁盘。启动下载程序后,打开一个名称相同的诱饵单词文档,下载程序收集大量系统信息并将其发送到已知的Zebrocy 服务器,然后下载已知的Zebrocy Delphi有效负载代码,启动它并删除自身。

2

Emotet在假期后重新出现

披露时间:2019年1月15日

情报来源:

https://blog.talosintelligence.com/2019/01/return-of-emotet.html

相关信息:

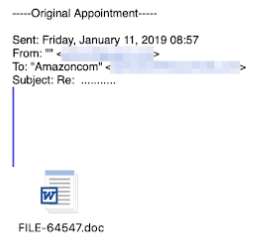

Emotet通过不同主题的邮件来试图感染受害者电脑,目前有多个活跃的广告系列正在提供Emotet,其中一种是附有Word文档的简单电子邮件。第二种是利用在邮件内容中附加URL而不是带有获取恶意软件的宏的Office文档。当用户打开电子邮件并打开附件或单击链接后,恶意软件将使用附件中嵌入的代码或基于URL的电子邮件直接从网站下载到系统。

嵌入在恶意附件中的恶意代码执行时,将调用PowerShell,它会访问Emotet恶意软件分发服务器,下载恶意负载并执行从而感染系统。

3

AVE_MARIA:针对意大利石油和天然气行业的恶意软件

披露时间:2019年1月11日

情报来源:

https://blog.yoroi.company/research/the-ave_maria-malware/

相关信息:

Cybaze-Yoroi ZLab的研究人员分析了过去一年针对意大利石油和天然气行业的钓鱼攻击活动。攻击者通过模仿供应商的销售办公室发送发票和装运订单确认发送钓鱼邮件,邮件利用CVE-2017-11882漏洞的恶意Excel文件来运行从恶意网站下载可执行文件。

恶意Office文档打开之后释放自解压文件,然后以静默方式运行特定的安装程序。其中有三个值得关注的文件,xfi.exe:一个合法的AutoIt解释器, 它能够执行指定的AutoIt脚本。hbx = lbl:一个混淆的AutoIt脚本和一个uaf.ini的配置文件。类似的AutoIT代码已经在2016年被Juniper发现,其中SFX文件以这种方式用以作为恶意软件第一阶段的脚本。

AVE_MARIA使用公开的代码来,其中ByPass UAC也使用了公开的代码,还能够解密Firefox浏览器存储的所有密码,在与C&C通信时通过发送字符串“AVE_MARIA”作为上线消息。

文章评论