今天下午看见这篇帖子 http://www.52pojie.cn/thread-553432-1-1.html ,感谢@sumn20提供样本发现这个锁机很有趣,这个锁机使用了网络数据库,用的是Bmob。

建议不要用真机安装此软件

解密软件理论上通杀,跟这个界面相类似的锁机软件

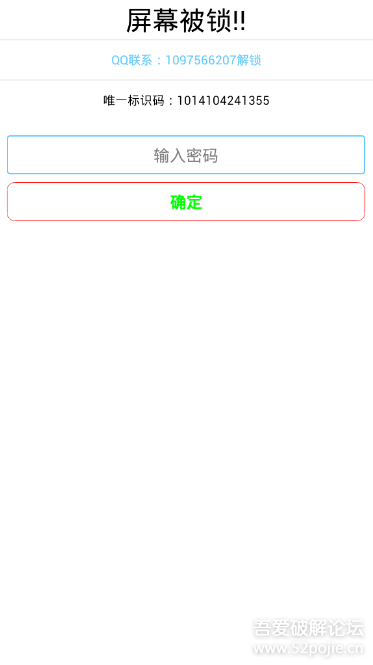

先看一下锁机界面,让大家先认识认识他

![]() 简单分析

简单分析![]()

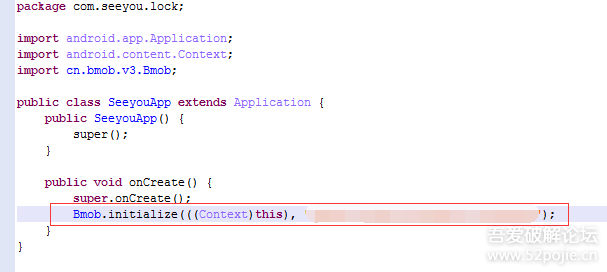

因为软件涉及到第三方类库,在这里只做简单分析,请见谅!!

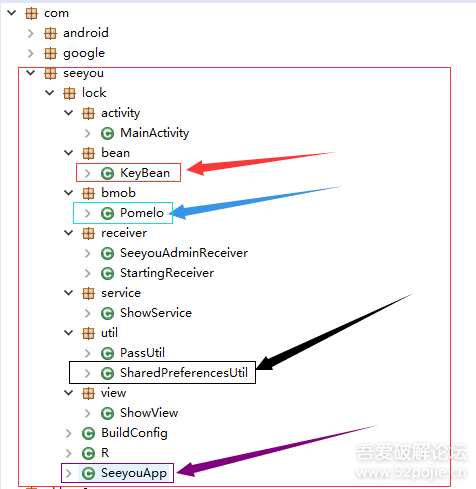

看到有坛友让我分析下,好吧,我就简单分析下,看下目录,框起来的,都是来自一个叫bmob的后端云服务

真正的代码在这里,如下图,红箭头,KeyBean表示bmob云服务器存的数据库表(根据bmob文档,KeyBean要跟数据库表的名字一样),这里不想多说,这是Bmob的文档

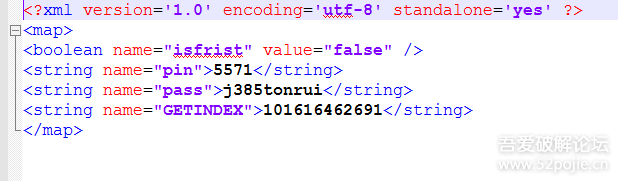

黑箭头,这里面用了SharePreference 来存储信息,其实作者在这里面正好存了密码。

紫色箭头里面有一句话,那句话很关键,是bmob云的初始化,有了后面的ID,我们就可以这个后台数据库了(这里面牵扯到Bmob云,大家不懂可以去查文档)

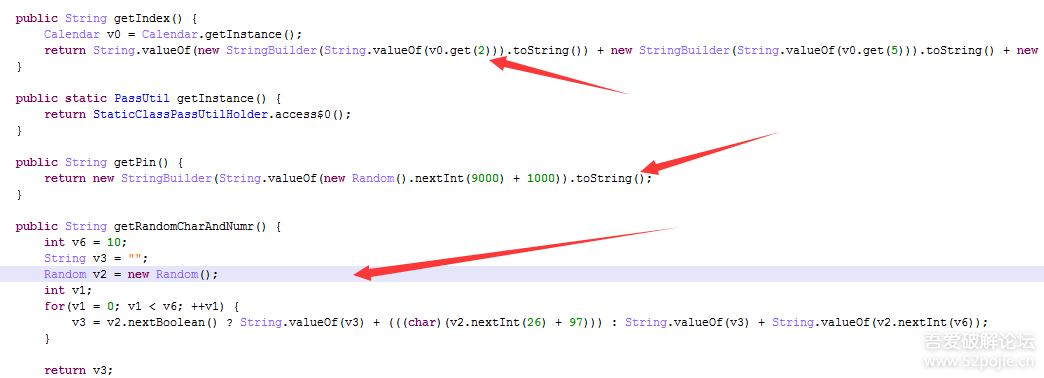

其实真正的锁机代码很简单,就是这几个函数,但是为啥要这么复杂,原因是,所有的密码都是随机生成的,既然是随机,作者又要让你付费解锁,那么就在把生成的数据服务端存一下,因为如果,软件不运行,是无法看到锁机密码的

![]()

![]()

解密软件已经失效,可能被作者发现了 ,没事儿,还有办法

,没事儿,还有办法

还记得,我上面说的,软件对密码进行了本地保存,所以,我们只要导出密码就可以了

导出的方法有两种,但是前提,手机必须是在usb调试开启的状态,电脑必须安装adb命令,手机使用usb链接电脑

【方法1】使用adb命令行,adb pull 安卓手机里面的文件 导出到电脑上的文件,例如:

|

adb pull /data/data/com.seeyou.lock/shared_prefs/grapefruit.xml D://fruit.xml |

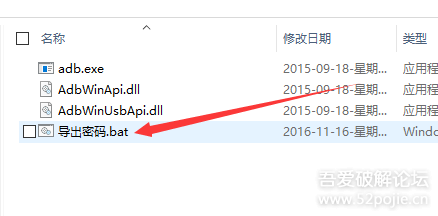

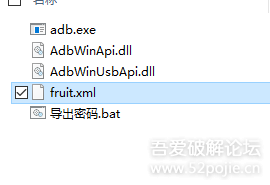

为了方便大家,我把adb命令和代码都打包了好了,解压之后,只需要运行红色箭头指向的导出密码即可,运行完会多出一个文件

如果没有生成,说明缺少之前的前提条件,打开fruit.xml,即可看到密码

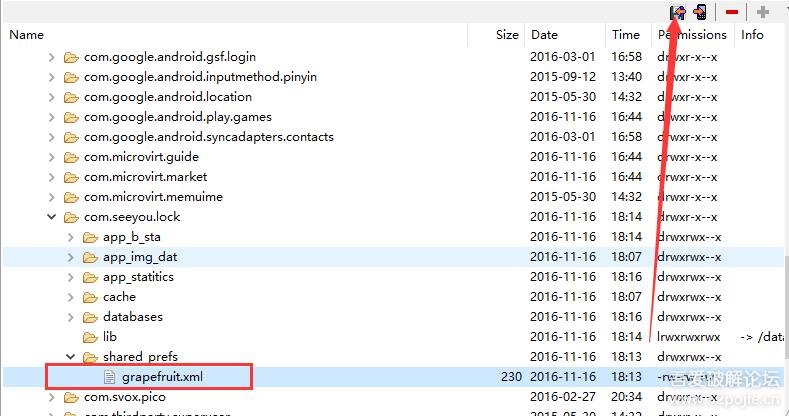

【方法2】使用DDMS,做安卓开发的朋友都知道,DDMS可以查看手机的文件目录

找到 data/data目录,在找到这个包名com.seeyou.lock,然后打开shared_prefs里面找到grapefruit.xml

右上角导出即可

如果手机没有开启USB调试,那么以上操作,请在recovery模式下进行,我不清楚在recovery模式下可不可以使用DDMS,

但是一定要找到一个可以使用adb命令的recovery模式

警告:建议此软件不要再真机下调试![]()

![]()

![]()

![]()

![]()

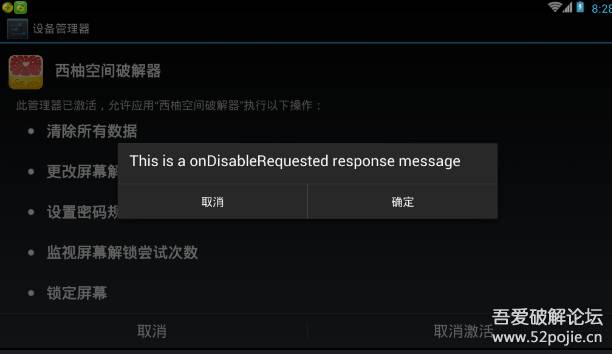

但是,问题来了,这密码是解开了,但是,肯能有部分机器,在取消“设备管理器”的激活时,出现问题,如图

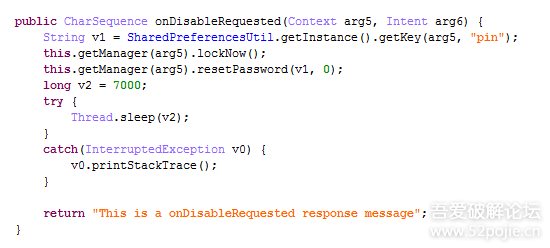

在这里,我有必要说一下,锁机软件的作者利用了一个android漏洞,该漏洞存在于android 4.2设备之前。

android 4.2以上的设备,据官方说,已经修复,但我未亲测

该锁机软件的使用该漏洞代码,如下图,请勿非法使用:

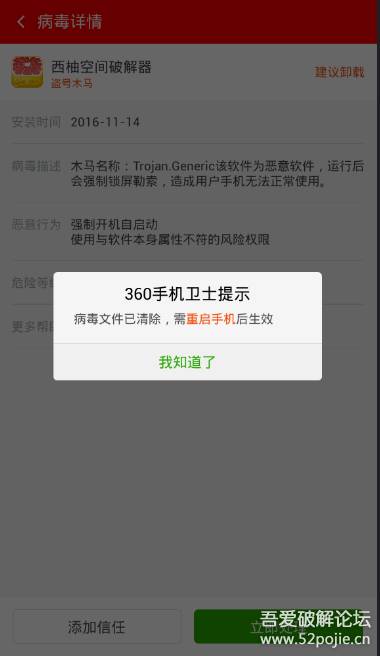

建议不要用真机安装此软件解决误装该锁机软件,无法卸载的办法:解锁后,安装360安全卫士,手机杀毒,即可清除(有时也不一定可以清除)

目前的锁机软件,越来越猖狂。

最后提醒大家,请大家安装软件时,务必到正规的应用市场安装,请勿安装来源不明的软件!

打击锁机软件,维护网络安全!

锁机软件及adb工具下载(解压密码:52pojie):

http://www.52pojie.cn/thread-553987-1-1.html

屌丝通道:链接:https://eyun.baidu.com/s/3i490Fjf 密码:6666

笑对VS人生:对于设备管理器无法取消激活的应用

(安卓4.X系列大多数都能获取root)

如果手机已经root可以直接用文件管理器(比如 MT管理器)删除这个软件对应的/data/data/com.XXX,再重启即可

--官方论坛

www.52pojie.cn

--推荐给朋友

公众微信号:吾爱破解论坛

或搜微信号:pojie_52

文章评论