FreeBuf黑客与极客微信号:freebuf

Fancybox For WordPress是一款很棒的WordPress图片插件,它可以让你的WordPress图片弹出一个漂亮的浏览界面,展示丰富的弹出层效果。

上周安全研究人员发现部分Wordpress博客遭遇了批量挂马,而这些博客的共同点就是都安装了这款Fancybox插件。研究人员经过分析,找到了这款插件中的漏洞。

漏洞分析

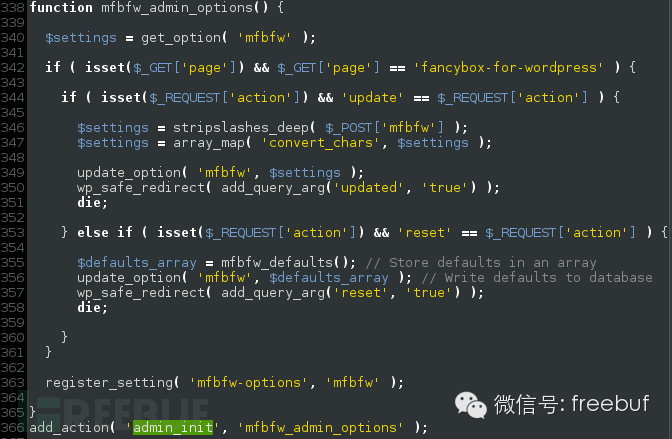

这个漏洞存在于低于3.0.2版本的插件,而漏洞利用的是一个针对wp插件的一个比较常见的攻击途径:未经保护的admin_init钩子。

由于admin_init钩子可以被任何访问/wp-admin/admin-post.php或/wp-admin/admin-ajax.php页面的人调用,攻击者就可以将插件中的“mfbfw”选项更改成任何内容。

那这个选项又是干什么的呢?

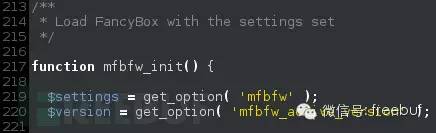

我们发现很多地方都用到了这个选项。而引起我们注意的是mfbfw_init()函数,这个函数会显示jQuery脚本,使用了我们之前在mfbfw_admin_options()函数中设定的参数。

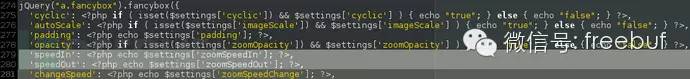

上图中你可以看到,$settings没有处理就输出了。

因此攻击者如果使用未经保护的admin_init钩子就能够在被攻击网站的所有网页注入恶意javascript攻击负载,比如恶意的iframe。

文章评论